「量子コンピュータはビットコインの最大リスク」、CoinMetrics共同創設者が警告

暗号資産(仮想通貨)データ分析企業CoinMetricsの共同創業者ニック・カーター氏は、「ビットコインと量子問題」と題した論説で、量子コンピュータがビットコインにとって最大のリスクであると指摘。「この問題に緊急かつ真剣に取り組む必要がある」と警告した。

カーター氏によると、20日に公開された論説は量子シリーズの第一弾で、量子コンピュータそのものに関する議論ではなく、ビットコインの暗号セキュリティに焦点を当てた内容となっている。

同氏はまず、秘密鍵の生成方法を説明し、そこから楕円曲線方程式(secp256k1)を使って、公開鍵を導出する方法を示した。その公開鍵を2回ハッシュ化し、ビットコインアドレスを得ることができる。ビットコインのブロックチェーンには、そのアドレスにロックされたコインの量が、UTXO(未使用トランザクション出力)という形で記録される。

ビットコインを使用する際には、秘密鍵を使ってトランザクションの内容に署名し、署名と公開鍵をネットワークに送信する必要がある。

ビットコインのノードは、送信された公開鍵をハッシュ化し、ブロックチェーン上のハッシュと一致するかを確認。その後、公開鍵からアドレスへの変換を複製し、ユーザーが投稿した署名を公開鍵とトランザクションハッシュと照合して検証する作業を行う。

ここで重要なのが、コインを使うには公開鍵をブロードキャストする必要があることだとカーター氏は強調する。現在のビットコインのセキュリティは、秘密鍵から公開鍵を生成するのは簡単だが、公開鍵から秘密鍵を導き出すのは、大変困難であるという前提に基づいている。

カーター氏は、このような一方向の計算は簡単だが逆は難しいという「離散対数問題」がなぜ、どのように難しいかについて、わかりやすい例えを用いて説明し、その上で、量子技術の進歩がその状況を脅かす可能性があると注意を喚起している。

関連: 仮想通貨の暗号基盤に量子リスク2035年移行計画を米SECに提案

カーター氏は、一般ユーザーにも理解しやすいように、ビットコインの秘密鍵と公開鍵の関係を、トランプのデッキのシャッフルに例えて、「一方通行の計算」の難しさを表現した。

開始点は、新しい整然と並べられたデッキ(数学の点G)。これを全く同じ方法でK回シャッフルする。Kは秘密鍵に相当し、ランダムにシャッフルされたデッキが公開鍵となる。同じK回数、シャッフルすると、常にデッキの構成は同じになる。(ビットコインの秘密鍵生成の組み合わせは、2の256乗)

しかし、シャッフルされたカードを調べても、他人には何回シャッフルされたのかを推測することは不可能であり、シャッフル回数を「リバースエンジニアリング」する唯一の方法は、試行錯誤で最初からシャッフルを繰り返し、公開鍵に一致するまで検証することしかない。

さらに、鍵の生成者であるユーザーは、高速マシンで素早くKを計算可能だが、攻撃者は人間レベルの速さでしか試すことができない。また、「逆方向」にシャッフルすることは、誰にもできない。

なお、トランプのデッキのエントロピーは、ビットコインで使用されている「secp256k1」よりも低い2226ビットと2256ビットだとカーター氏は付け加えた。

ビットコインの署名方式には、楕円曲線デジタル署名アルゴリズム(ECDSA)とシュノア(Schnorr)といった暗号技術が使われているが、両者ともに、離散対数問題が一般的に困難であり、secp256k1は特に困難であるという前提に基づいていると、カーター氏は指摘する。

しかし、それも時間の問題だとカーター氏は主張する。「ビットコインの楕円曲線について学ぶのは、とても楽しいが、あと数年しか持たないのが残念だ」と同氏はXでコメントしている。

カーター氏は、量子問題シリーズの発表を継続すると述べており、「耐量子暗号解読シナリオ」について、数週間以内に公開する第2弾と第3弾で詳説する予定とのことだ。

関連: 「5年以内にビットコインを量子耐性にアップグレードすべき」ソラナ共同創設者が警告

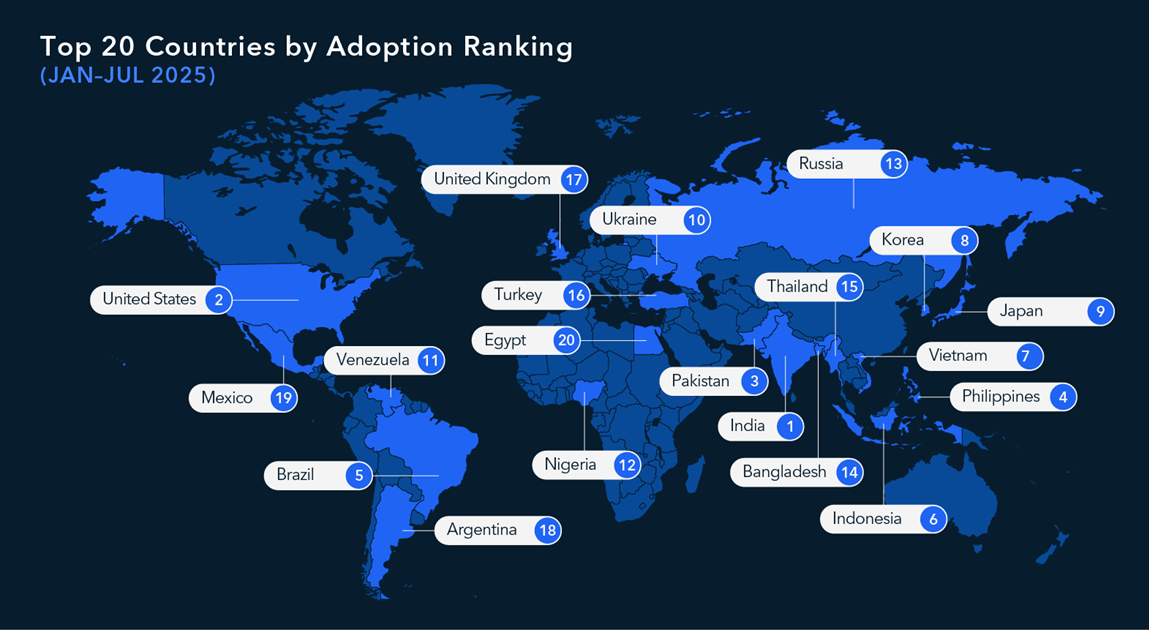

仮想通貨取引、米国で前年比50%増 トランプ効果鮮明に=2025上半期報告

TRMラボの最新報告書によると、トランプ政権下で米国の仮想通貨取引高が50%増の1兆ドル超に。日本は普及ランキング9位に上昇。ステーブルコインは前年比83%増で過去最高を記録。...

金融審議会、暗号資産のインサイダー取引規制と銀行の取扱要件が焦点に

金融審議会が暗号資産のインサイダー取引規制案を提示。DEX・P2P取引も対象に。銀行本体の取扱いは慎重に検討する一方、子会社には門戸を開く方針。無登録業者への罰則も強化へ。...

リミックスポイント、米ビットワイズのBTC保有企業ETFに新規採用

ビットワイズが3月から提供する「OWNB」ETFに、日本企業メタプラネット、リミックスポイント、ネクソンも組み入れられている。...