Bancor智能合约曝严重漏洞,超50万美元资金已被安全转移

北京时间6月18日消息,去中心化交易所协议 Bancor 被曝出现严重漏洞,此后Bancor官方和多位白帽黑客利用该漏洞,将用户的资金转移到了新的地址,目前涉及到的资金超过了50万美元,据1inch创始人Anton Bukov分析称,目前相关的资金似乎安全的,但其提醒称,近期使用过Bancor协议的用户,都应该撤销他们的活动批准。而这起事件,再次反应出了智能合约安全审计的重要性。

最近部署的Bancor网络智能合约当中存在着一个严重的漏洞,这导致所有直接使用Bancor网络交换ERC20资产的人,通常会将其代币无限次批准给这些智能合约之一,而这涉及到一种 公开的方法 ,允许任何人使用这些批准来窃取用户资金。 用户即便是把钱存放在自己的钱包当中,仍然是不安全的,应该先通过 approved.zone 撤销无限批准,以免受到潜在的攻击 。

似乎Bancor团队或白帽黑客发现了这个问题,并开始从用户钱包中抽走资金。随后,两名其他的参与者加入了进来,和Bancor团队一起转移用户钱包的资金,所有参与者都提供了联系信息,并可能同意退还被盗的资金。

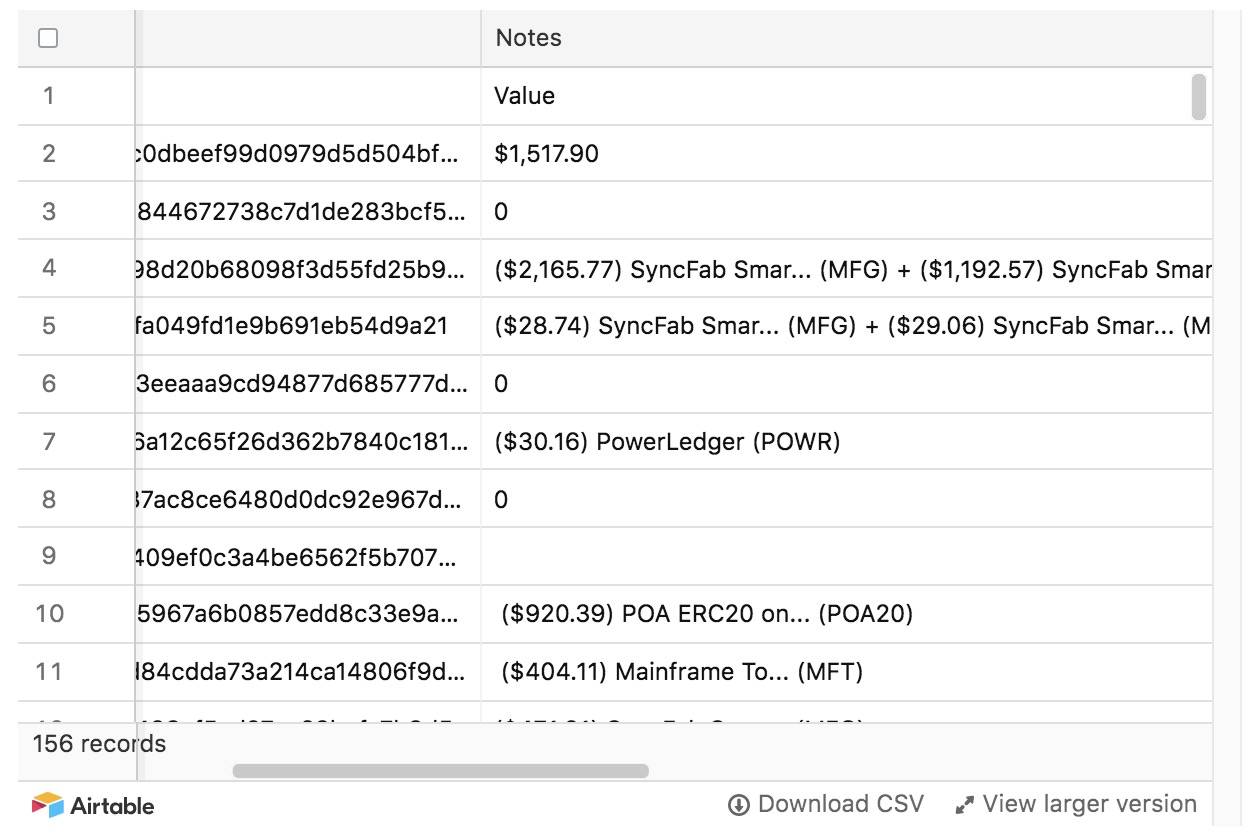

我们用DuneAnalytics.com分析了所有的智能合约调用:https://explore.duneanalytics.com/queries/4761/source

存在漏洞的智能合约:

- 0x8dfeb86c7c962577ded19ab2050ac78654fea9f7

- 0x5f58058C0eC971492166763c8C22632B583F667f

- 0xc8021b971e69e60c5deede19528b33dcd52cdbd8

- 0x14fa61fd261ab950b9ce07685180a9555ab5d665

- 0x052ede4c2a04670be329db369c4563283391a3ea

- 0x1ad1099487b11879e6116ca1ceee486d1efa7b00

- 0x854b21385544c44121f912aedf4419335004f8ec

事情的经过:

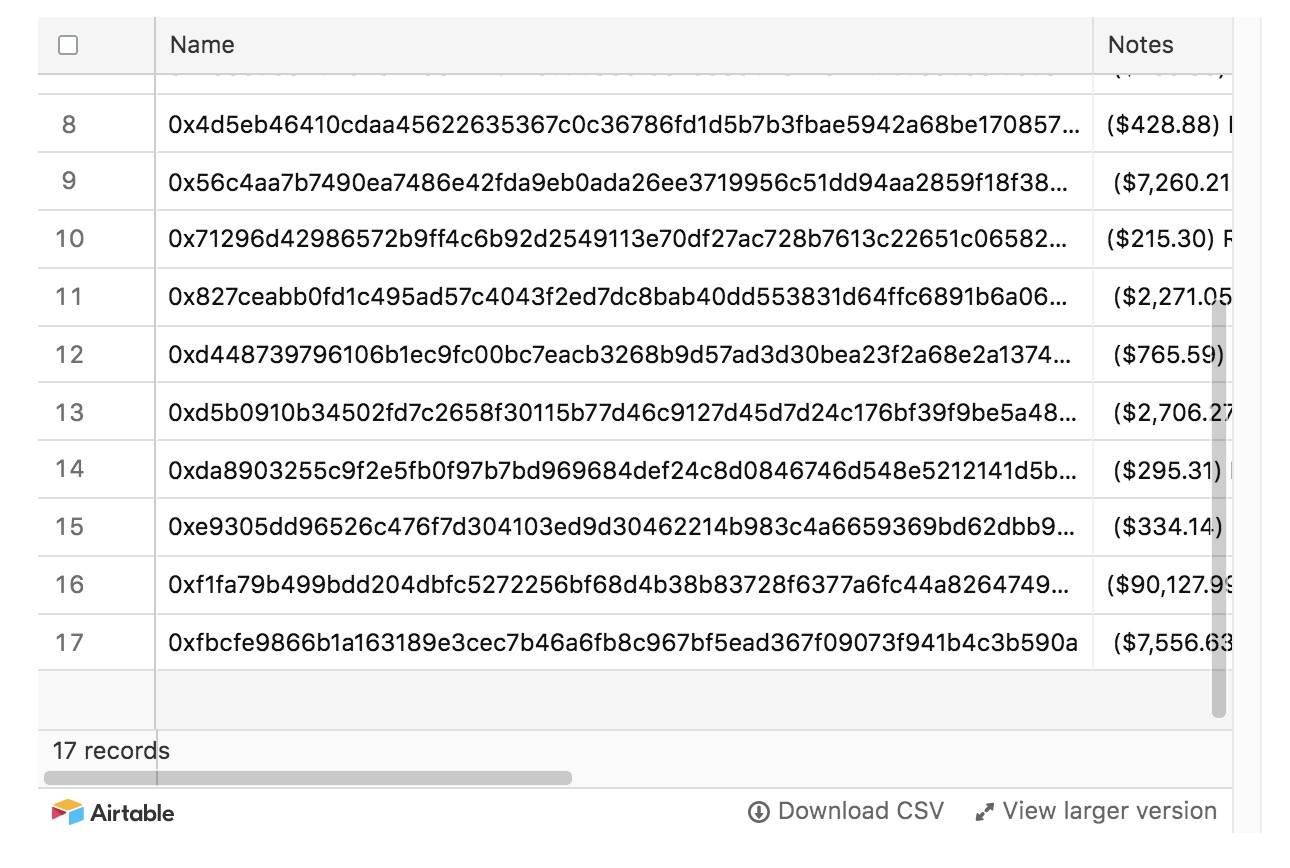

Bancor团队在UTC时间6月18日 03:06开始利用漏洞,使用临时智能合约(0xDBA3739B4A29594FD3C89881CAFFA1862CE4BD630ED5F849B9F22707332E59E)生成批处理交易,他们共执行了62笔交易,提取了409656美元。

自动竞跑者(邮箱:arden43y@gmail.com)几乎在同一分钟内加入,并成功在Bancor团队之前完成交易( 0xdba03739b4a29594fd3c89881caffa1862ce4bd630ed5f849b9f22707332e59e ),他们共完成了16笔交易,总共转移了131,889.34美元。

(0x9799b475dec92bd99bbdd943013325c36157f383@riseup.net)于UTC时间6月18日03:09加入转币活动,并成功完成了3笔交易,总共转移3340美元。

- 0x03dbfdc1c043afbc24537bb12a9ead5779b242da26e9acdf00e7cc967e3b9d81 — $820

- 0xc07cfb0ad175bdb0c23b53e4fe8c8a61924d45760d0214c976dd84c656d7774b — $390

- 0xf17e0025cfa680a1bd3e5c41ef44bf8d716724e0b626ba658b111451bf0e0815 — $630

- 0xe1c94a9af2d5685a1bee89b40d3e7f8e047b9d6a6ef8fc1075e956afd793ef45 — $1500

在UTC时间6月18日05:54,另一个Bancor团队钱包加入了进来: 0x14fa61fd261ab950b9ce07685180a9555ab5d665 。

通过安全审计公司对合约进行多次安全审计是很重要的,我们建议项目方雇用白帽黑客对合约进行渗透测试,以避免这种情况。

我们希望所有的竞跑者都能将用户资金返还给Bancor团队,后者会将资金偿还给受害者。

原文:https://medium.com/@1inch.exchange/bancor-network-hack-2020-3c71444fd59d 作者:Anton Bukov(1inch) 编译:隔夜的粥 稿源(译):巴比特资讯(http://www.8btc.com/article/611304)