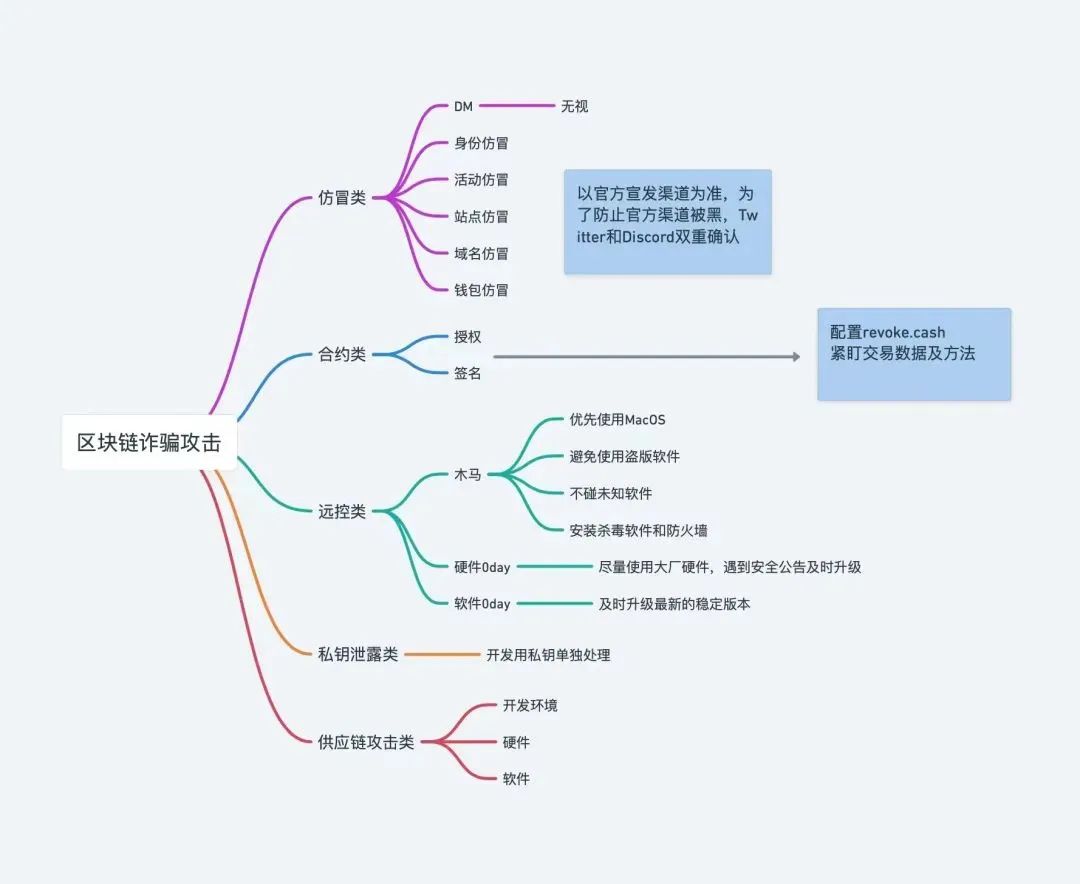

加密货币与区块链技术正在重新定义金融自由,但这场革命也催生了一种新型威胁:诈骗者不再仅仅依赖技术漏洞,而是将区块链智能合约协议本身转化为攻击工具。通过精心设计的社会工程陷阱,他们利用区块链的透明性与不可逆性,将用户信任转化为资产窃取的利器。从伪造智能合约到操纵跨链交易,这些攻击不仅隐蔽且难以追查,更因其「合法化」的外衣而更具欺骗性。本文将通过真实案例分析,揭示诈骗者如何将协议本身转化为攻击载体,并提供一套从技术防护到行为防范的完整解决方案,助您在去中心化世界中安全前行。

一、合法协议如何变成诈骗工具?

区块链协议的设计初衷是确保安全和信任,但诈骗者利用其特性,结合用户的疏忽,制造了多种隐秘的攻击方式。以下是一些手法及其技术细节举例说明:

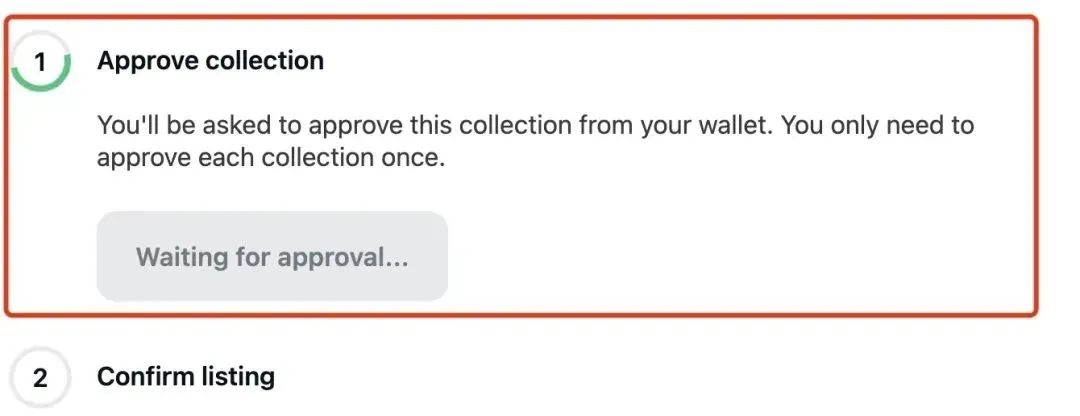

(1) 恶意智能合约授权(Approve Scam)

技术原理:

在以太坊等区块链上,ERC-20代币标准允许用户通过“Approve”函数授权第三方(通常是智能合约)从其钱包提取指定数量的代币。这一功能广泛用于DeFi协议,例如Uniswap或Aave,用户需要授权智能合约以完成交易、质押或流动性挖矿。然而,诈骗者利用这一机制设计恶意合约。

运作方式:

诈骗者创建一个伪装成合法项目的DApp,通常通过钓鱼网站或社交媒体推广(如假冒的“PancakeSwap”页面)。用户连接钱包并被诱导点击“Approve”,表面上是授权少量代币,实际上可能是无限额度(uint256.max值)。一旦授权完成,诈骗者的合约地址获得权限,可随时调用“TransferFrom”函数,从用户钱包提取所有对应代币。

真实案例:

2023年初,伪装成“Uniswap V3升级”的钓鱼网站导致数百名用户损失数百万美元的USDT和ETH。链上数据显示,这些交易完全符合ERC-20标准,受害者甚至无法通过法律手段追回,因为授权是自愿签署的。

(2) 签名钓鱼(Phishing Signature)

技术原理:

区块链交易需要用户通过私钥生成签名,以证明交易的合法性。钱包(如MetaMask)通常会弹出签名请求,用户确认后,交易被广播到网络。诈骗者利用这一流程,伪造签名请求窃取资产。

运作方式:

用户收到一封伪装成官方通知的邮件或Discord消息,例如“您的NFT空投待领取,请验证钱包”。点击链接后,用户被引导至恶意网站,要求连接钱包并签署一笔“验证交易”这笔交易实际上可能是调用“Transfer”函数,直接将钱包中的ETH或代币转至骗子地址;或者是一次“SetApprovalForAll”操作,授权骗子控制用户的NFT集合。

真实案例:

Bored Ape Yacht Club(BAYC)社区遭遇签名钓鱼攻击,多名用户因签署伪造的“空投领取”交易,损失了价值数百万美元的NFT。攻击者利用了EIP-712签名标准,伪造了看似安全的请求。

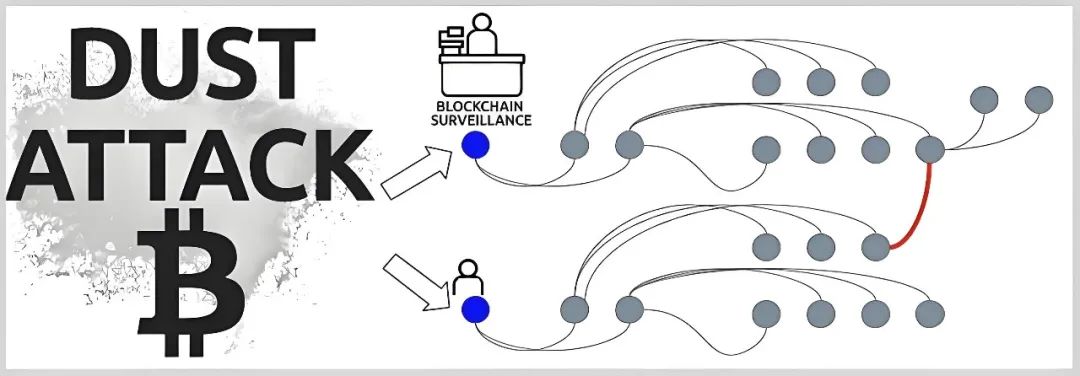

(3) 虚假代币和“粉尘攻击”(Dust Attack)

技术原理:

区块链的公开性允许任何人向任意地址发送代币,即使接收方未主动请求。诈骗者利用这一点,通过向多个钱包地址发送少量加密货币,以跟踪钱包的活动,并将其与拥有钱包的个人或公司联系起来。它从发送粉尘开始——向不同的地址发送少量加密货币,然后攻击者试图找出哪个属于同一个钱包。然后,攻击者利用这些信息会对受害者发起钓鱼攻击或威胁。

运作方式:

大多数情况下,粉尘攻击使用的“粉尘”以空投的形式被发放到用户钱包中,这些代币可能带有名称或元数据(如“FREE_AIRDROP”),诱导用户访问某个网站查询详情。用户一般会很高兴地想要将这些代币兑现,然后攻击者就可以通过代币附带的合约地址访问用户的钱包。隐秘的是,灰尘攻击会通过社会工程学,分析用户后续交易,锁定用户的活跃钱包地址,从而实施更精准的诈骗。

真实案例:

过去,以太坊网络上出现的“GAS代币”粉尘攻击影响了数千个钱包。部分用户因好奇互动,损失了ETH和ERC-20代币。

二、为什么这些骗局难以察觉?

这些骗局之所以成功,很大程度上是因为它们隐藏在区块链的合法机制中,普通用户难以分辨其恶意本质。以下是几个关键原因:

- 技术复杂性:

智能合约代码和签名请求对非技术用户来说晦涩难懂。例如,一个“Approve”请求可能显示为“0x095ea7b3...”这样的十六进制数据,用户无法直观判断其含义。

- 链上合法性:

所有交易都在区块链上记录,看似透明,但受害者往往事后才意识到授权或签名的后果,而此时资产已无法追回。

- 社会工程学:

诈骗者利用人性弱点,如贪婪(“免费领取1000美元代币”)、恐惧(“账户异常需验证”)或信任(伪装成MetaMask客服)。

- 伪装精妙:

钓鱼网站可能使用与官方域名相似的URL(如“metamask.io”变成“metamaskk.io”),甚至通过HTTPS证书增加可信度。

三、如何保护您的加密货币钱包?

区块链安全面对这些技术性与心理战并存的骗局,保护资产需要多层次的策略。以下是详细的防范措施:

- 检查并管理授权权限

工具:使用Etherscan Approval Checker 或Revoke.cash检查钱包的授权记录。

操作:定期撤销不必要的授权,尤其是对未知地址的无限额授权。每次授权前,确保DApp来自可信来源。

技术细节:检查“Allowance”值,若为“无限”(如2^256-1),应立即撤销。

- 验证链接和来源

方法:手动输入官方URL,避免点击社交媒体(如Twitter、Telegram)或邮件中的链接。

检查:确保网站使用正确的域名和SSL证书(绿色锁图标)。警惕拼写错误或多余字符。

实例:若收到“opensea.io”变种(如“opensea.io-login”),立即怀疑其真实性。

- 使用冷钱包和多重签名

冷钱包:将大部分资产存储在硬件钱包(如Ledger Nano X或Trezor Model T),仅在必要时连接网络。

多重签名:对于大额资产,使用Gnosis Safe等工具,要求多个密钥确认交易,降低单点失误风险。

好处:即使热钱包(如MetaMask)被攻破,冷存储资产仍安全。

- 谨慎处理签名请求

步骤:每次签名时,仔细阅读钱包弹窗中的交易详情。MetaMask会显示“数据”字段,若包含不明函数(如“TransferFrom”),拒绝签名。

工具:使用Etherscan的“Decode Input Data”功能解析签名内容,或咨询技术专家。

建议:为高风险操作创建独立钱包,存放少量资产。

- 应对粉尘攻击

策略:收到不明代币后,不要互动。将其标记为“垃圾”或隐藏。

检查:通过区块链浏览器OKLink等平台,确认代币来源,若为批量发送,高度警惕。

预防:避免公开钱包地址,或使用新地址进行敏感操作。

结语

通过实施上面的安全措施,普通用户可以显著降低成为高级欺诈计划受害者的风险,但真正的安全绝非技术单方面的胜利。当硬件钱包构筑物理防线、多重签名分散风险敞口时,用户对授权逻辑的理解、对链上行为的审慎,才是抵御攻击的最后堡垒。每一次签名前的数据解析、每一笔授权后的权限审查,都是对自身数字主权的宣誓。

未来,无论技术如何迭代,最核心的防线始终在于:将安全意识内化为肌肉记忆,在信任与验证之间建立永恒的平衡。毕竟,在代码即法律的区块链世界,每一次的点击,每笔交易都被永久记录在链上世界,无法更改。