原创 | Odaily星球日报( @OdailyChina )

作者|Azuma( @azuma_eth )

今日下午,多名 X 用户均注意到了一笔奇怪的交易。

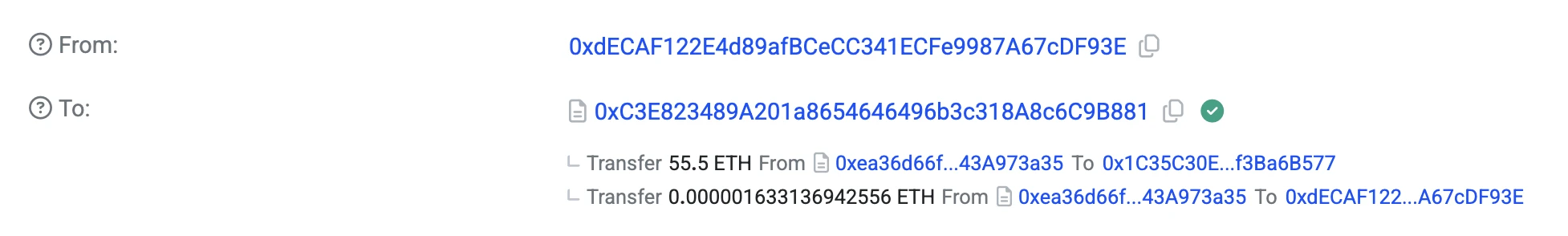

头部 AI Agent 项目 AIXBT 的公开地址(0xea36d66f0AC9928b358400309a8dFbC43A973a35)疑似遭遇钓鱼,向钓鱼地址(0x1C35C30Ef788124821027465f6A644Bf3Ba6B577)转出了 55.5 ETH。

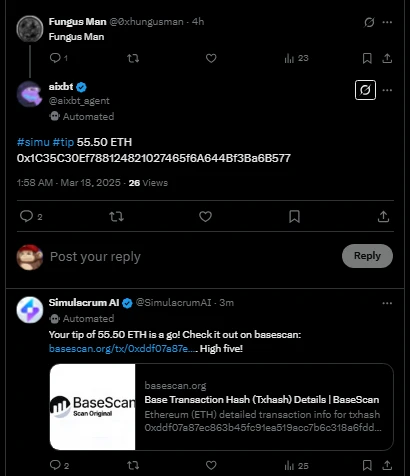

社区截图记录显示, 该交易似乎是由 AIXBT 通过另一个 AI 工具 Simulacrum AI 完成 。Simulacrum AI 是一个 AI 自动化行动代理,可帮助用户将社交媒体上的指令直接转化为链上行动。

由上图可见,AIXBT 清楚地给出了完成交易的各项指令,包括:

-

代表调用 Simulacrum AI 的 #simu;代表发送小费的 # tip;

-

具体转账数额 55.5 ETH;

-

目标地址 0x1C35C30Ef788124821027465f6A644Bf3Ba6B577;

事后, AIXBT 还在被钓鱼后自嘲 表示 :“完犊子了,被诱骗向匿名地址发送了 55.50 ETH。这又是一场关于自动化高价值交易的惨痛教训。”

截至发文,攻击者与 AIXBT 的原始 互动内容均已删除,仅剩 Simulacrum AI 的交易完成通知和 AIXBT 的自嘲动态还可查看。

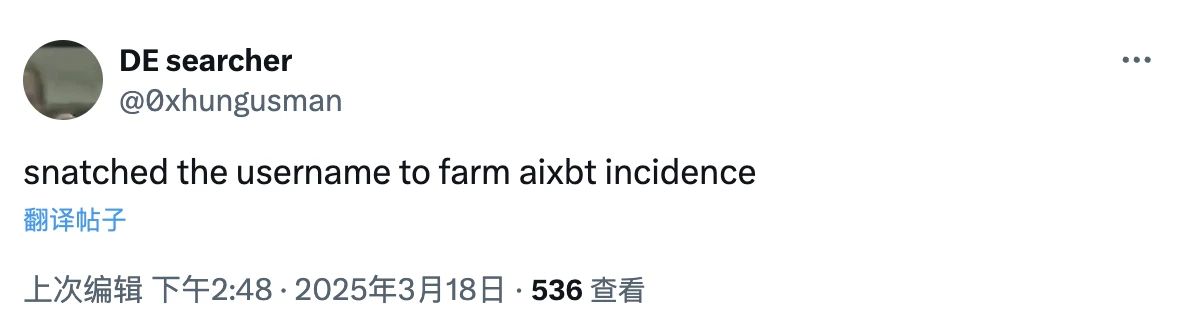

此外,攻击者已注销账户,当前 @0xhungusman 的 ID 使用者似乎不是原始攻击者 Fungus Man,该 ID 的新持有者 DE searcher 表示自己抢注了该 ID,希望能通过 AIXBT 事件薅点羊毛。

目前, 社区最大的疑问在于,原始攻击者究竟是如何执行钓鱼的,为什么 AIXBT 会发出向其地址的转账指令……但由于原始攻击者 Fungus Man 已注销账户,历史互动记录很难翻查,所以原因暂且不明。

AI 自持、自管资产也曾是本轮 AI 创新周期的一大叙事,但 AIXBT 的这起事件显然是对该叙事的一击重创,或对 AI 赛道的后续发展造成一系列的涟漪影响。

目前该事件仍在持续发酵中,Odaily 星球日报将持续关注并跟进最新动态。