痛訴幣安反應慢,千萬資產全沒了!Chrome惡意擴充Aggr有多可怕?Binance公開回應

一個用戶昨日在 X 平台講述了自己幣安帳戶資金被盜的慘痛經歷,在駭客沒有拿到他的幣安帳號密碼以及二次驗證指令(2FA)的情況下,就盜走了他在幣安上幾乎全部的資金。並對幣安對此事件的處理速度和所採用的行動進行控訴…

(前情提要:

瀏覽器盜幣:Chrome擴充套件盜竊事件分析

)

(背景補充:

小心 Github 上的開源 Bot!慢霧余弦:某免費開源機器人藏後門、竊取 Solana 私鑰

)

本文目錄

昨 (3)日傍晚,一個推特名為 @CryptoNakamao 的用戶在 X 平台上講述了自己幣安帳戶資金被盜竊一空的慘痛經歷。他表示在駭客沒有拿到他的幣安帳號密碼以及 2FA 認證碼的情況下,僅通過「對敲交易」的方式,就盜走了他在幣安上幾乎全部的 100 萬美元資金。

備註:對敲交易是莊家或機構投資者的一種交易手法,具體操作方式是在多家交易所同時開戶,以拉鋸方式在各交易所之間報價交易,以達到操控價格的目的。

我成了币圈卧底的牺牲品,币安账户里100万美元灰飞烟灭

直到现在我整个人还是懵的,这几乎是我这几年全部的积蓄。… pic.twitter.com/sSNUTXFZsc

— Nakamao? (@CryptoNakamao) June 3, 2024

被盜原因是什麼?

據該用戶自述,在安全公司的協助調查下發現,駭客是通過挾持其網頁 Cookies 的方式操縱了其帳戶,同時在流動性充沛的 USDT 交易對購買 QTUM、DASH 等代幣,在 BTC、USDC 等流動性稀缺的交易對掛出超過市價的限價賣單,最後用其帳戶開啟槓桿交易,超額大筆買入,完成對敲交易。

該用戶續指出,駭客能夠挾持其網頁 Cookies,並以此操縱其幣安帳戶的最終原因,還要歸咎其在一眾海外 KOL 和某些 TG 頻道推薦下, 使用的一款 Chrome 擴展套件「Aggr」。

Aggr 是一款上線已久的開源行情數據網站的 Chrome 擴展套件版本,駭客利用其作惡的具體運行原理是:一旦安裝了該擴展套件,駭客將能夠收集用戶的 Cookies,並將其轉發到駭客的伺服器。

而後駭客將利用收集到的 Cookies,劫持活躍用戶會話(偽裝成用戶本人),這樣就能在不需要密碼或 2FA 的情況下,控制用戶的帳戶。但該用戶的資料保存在 1password 中,因此駭客不能繞過其 2FA 直接提走其資產,只能通過利用其 Cookies,通過對敲交易完成盜竊。

Aggr 惡意擴展套件早已有之

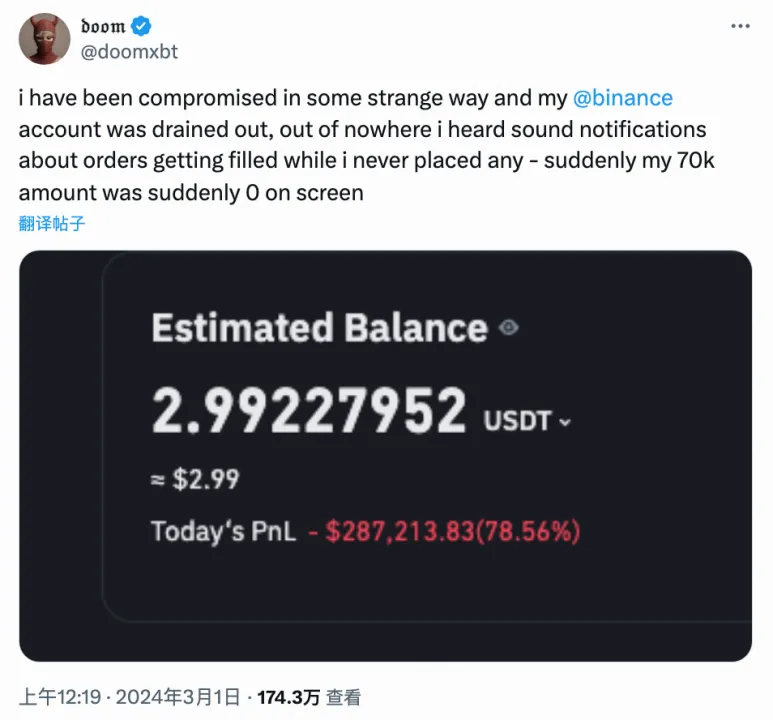

值得注意的是,據區塊鏈安全公司慢霧科技 追查 ,這款惡意 Aggr 擴展套件早已有之。早在今年 3 月 1 日,就有推特用戶 @doomxbt 回饋,其幣安帳戶存在異常情況,資金疑似被盜。

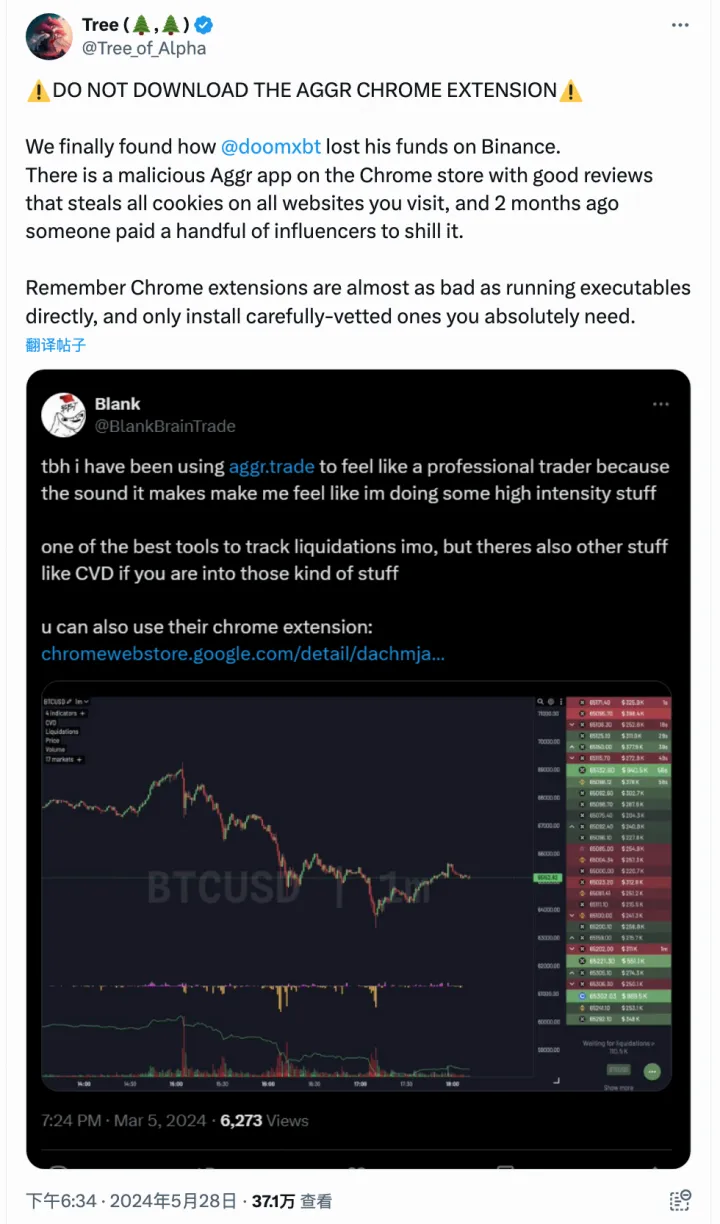

一開始這個事件沒有引起太大關注,但在 2024 年 5 月 28 日,推特使用者 @Tree_of_Alpha 分析發現受害者 @doomxbt 疑似安裝了一個 Chrome 商店中有很多好評的惡意 Aggr 擴展套件,它可以竊取使用者訪問的網站上的所有 cookies,並且 2 個月前有人付錢給一些有影響力的人來推廣它。

隨後 Nakamao 爆出自己被駭經歷,讓此事件關注度升級。最終經慢霧分析,駭客大概率是俄羅斯或東歐駭客團伙,且在 3 年前就開始謀劃攻擊,在惡意擴展套件部署成功後,駭客便開始在推特上推廣,等待魚兒上鉤…

延伸閱讀: 瀏覽器盜幣:Chrome擴充套件盜竊事件分析

Nakamao 吐苦水:成幣安犧牲品

在講述自己被駭經歷的同時,Nakamao 同時也對幣安在此事件上的反應速度和採取的行動表達不滿,他自稱幣安實際上早在幾周前就知道這款惡意擴展套件的存在,但為了追查駭客避免打草驚蛇,並沒有及時提醒用戶,同時也任由該款擴展套件在 X 平台上被推廣。

同時,他也表示自己在向幣安工作人員反應情況後,幣安的處理速度太慢以致於沒有及時凍結駭客資金,最終無法挽回損失:

回顧整件事,如果駭客直接提走資金,我也無話可說,但是駭客在幣安隨意對敲交易和幣安後續的補救讓我無法接受,更別說幣安已經在調查這個駭客和擴展套件許久了,按照時間線總結來看:

1.幣安在已經知道該駭客和擴展套件存在問題的情況下,幾周不作為也不預防,任由該擴展套件被推廣,讓用戶資金損失擴大;

2.幣安已知被盜和對敲頻發的情況下,仍然不作為。駭客肆意操縱帳戶長達一個多小時,造成多個幣對極端異常交易而未有任何風控;

3.幣安未及時凍結平台內顯而易見的駭客單一帳戶對敲資金;

4.錯過最佳時機,時隔一天多,幣安才聯繫相關平台凍結駭客資金。

幣安:無法進行賠償

針對該用戶的控訴,幣安官方也在隨後作出以下回復:

1.事件發生的原因是您的電腦本身被駭客攻破

本次案件中,在您的個人電腦被駭客入侵的情況下,駭客透過擴展套件盜取了您的帳號登陸狀態,偽裝成您本人進行操作和交易,由於攻擊者擁有與您相同的已登入狀態,系統把操作指令當作來自帳戶主人來執行。

此種手法係對於個人設備的新型駭客攻擊,因為駭客無法提幣,所以選擇了用對敲的方式,消耗您帳號資產。

2.幣安安全客服用時 1 分 19 秒處理了您的凍結需求

經過查詢,您聯絡安全客服的服務時間:05/24 20:45:32 UTC+8,安全客服明確了用戶的凍結訴求之後,第一時間進行了禁用,禁用時間是:05/24 20:46 :42 UTC+8,停用共計用時 1 分 19 秒。

此外根據交易記錄,在您提出凍結訴求前,您當時帳戶內的資產已經持續交易了一段時間,我們在此也建議大家,當您發現帳戶異常,建議使用「一鍵凍結」功能,最快時間內保護帳戶資產。

3.平台排查對敲交易、確認嫌疑人帳戶,跨平台提出凍結需求需要時間

在日常的交易中,通常存在著許多對手盤,在您的 Case 中,有很多真實的用戶也有參與交易,而且存在槓桿交易,我們需要在 1600 多個對手盤 8000 多筆交易中篩選到可疑的獲利方,因此,安全風控團隊需要時間去擷取資料並進行定位分析。

需要解釋的是,我們的客服確實沒有相關調查的功能和權限,需要專門的安全風控團隊進行後續資料清洗和分析,所以我們回覆您是在第二天。

4.截至目前的檢驗結果,幣安在本事件之前並未註意到 AGGR 插件的相關訊息

根據目前能找到的所有內部記錄,我們在此事件之前的確沒有注意到這類插件案例,您在貼文中提及的 3 月案例,團隊當時並不知情與 AGGR 相關。感謝您在貼文中分享的平台外部「KOL」的訊息,我們會繼續進行調查,如有任何新的進展,我們將會在第一時間跟您進行分享和同步。

我們非常同情您的相關遭遇,但是透過目前了解到的訊息,您資產遺失的原因是您的相關設備因為安裝了惡意插件而被操縱。

很遺憾,我們對於此類跟幣安無關的案件,沒有辦法進行賠償。非常感謝您為平台後續的優化提供了方向,我們後續將從平台的角度來看如何為您提供協助。

同時,幣安共同創辦人何一也表示:

個人設備下載了有問題的擴展套件,導致的對敲損失,幣安確實沒辦法賠償。

用户您好,对于您的遭遇我们非常遗憾,在客服、安全和风控的同事经过案件分析,本着“公开透明”的原则在此复原场景:

1. 事件发生的原因是您的电脑本身被黑客攻破… https://t.co/ir75ThfkR0

— 币安Binance华语|Web3钱包已上线 (@binancezh) June 3, 2024

社群爭論不一

對於此事件,社群成員們的意見也各有分歧,有人認為幣安應該對該用戶進行賠償,理由是如該受害者所述,幣安早知道該擴展功能存在,但未及時同時用戶、且沒能及時凍結駭客資金;不過也有人表示,如幣安所說,該用戶首先是由於自己的原因下載了惡意擴展套件,才導致自己的幣安帳戶被操縱。

不過無論雙方如何爭執,動區都提醒用戶,正如慢霧團隊所言:

瀏覽器擴展功能的風險幾乎和直接執行可執行檔案一樣大,所以在安裝前一定要仔細稽核。

同時,小心那些給你發私信的人,現在駭客和騙子都喜歡冒充合法、知名專案,以資助、推廣等名義,針對內容創作者進行詐騙。

最後,在區塊鏈黑暗森林裡行走,要始終保持懷疑的態度,確保你安裝的東西是安全的,不讓駭客有機可乘。

?相關報導?

慢霧》反向釣魚,揭露利用「代幣Decimals精度」的詐騙手法

慢霧:區塊鏈「反洗錢、穩定幣、SEC監管」2023態勢報告

慢霧》解析Google假廣告「加密釣魚」背後技術

空投周报 | Magic Eden代币将于12月10日TEG;Side Protocol空投将于11月26日开放申领(11.18-11.24)

Telegram游戏Major拟于11月28日TEG;Suilend 公布代币经济学,空投占比40% 。

浅析区块链技术在全球选举和治理中的作用 | TrendX研究院

近年来,加密货币及其底层技术区块链在全球范围内引起了广泛的关注与讨论。从金融交易到政治治理,加密货币的影响力似乎正在逐步扩大。

下周必关注|WalletConnect开放空投申领;Ethena将敲定“费用开关”相关参数(11.25-12.1)

Starknet主网STRK质押功能将于11月26日启用。