作者:Climber,金色财经

“由于懒惰,没有做银河任务,侥幸逃过一劫”。然而加密协议网站前端中心化机制下,用户逃过初一,未必逃得了十五。

10月6日,Web3 凭证数据网络 Galxe 遭遇黑客DNS劫持攻击,事件预计造成1120 名用户受到影响、约27万美元资产被盗。目前 Galxe已重新夺得域名控制权。

无独有偶,最近一段时间此类攻击事件集中出现。9月20日,DeFi 流动性协议 Balancer遭遇前端域名攻击,造成约23.8万美元损失;本月6日,区块链工具箱 MCT受到DNS 域名劫持,导致用户MCT 钱包被盗。而以往加密市场上由于协议前端受到攻击而造成损失的事件并不多见,此前最大热议事件为Tornado Cash 前端遭禁。

有鉴于此,慢雾首席信息安全官称在600多万份DNS记录中,有21%的占比是指向未解析域名。这意味着用户无法通过域名访问协议网站,只能通过IP地址访问,同时协议搜索引擎优化(SEO)也无法良好发展。

加密协议合约部署完成即可实现去中心化,但目前绝大多数协议前端仍是通过传统架构实现,中心化痕迹明显,这更加容易成为黑客攻击对象。而链上侦探 ZachXBT表示Galxe与Balancer被盗资金均转到同一地址,黑客可能是同一攻击者。

相较于其它加密黑客攻击被盗资金体量,以上事件仅算得上小打小闹。但或许一场针对加密用户的捕捞布局,才刚刚开始。

悲催的撸毛党

国庆撸毛的路上,吃着火锅,唱着歌,就被黑客给劫了。

这是假期里不少勤劳撸毛党的真实写照,他们本想通过参与银河任务获取一些OAT或NFT作为将来获得项目大毛的凭证,没想到这次几乎被反撸到钱包一空。

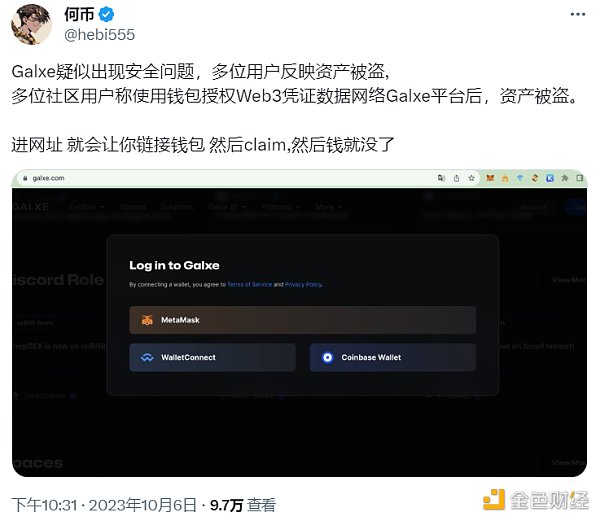

10月6日,多名社区成员在X上表示,自己在参与银河任务时点击了钱包的授权批准,接着钱包内的资产就被转移一空。随后,Galxe发布公告确认网站DNS遭遇黑客攻击。

与此同时,Galxe行动迅速,仅一天时间就调查清楚了事件原委。对于这一DNS劫持事件,Galxe官方表示,黑客是通过冒充 Galxe 授权成员,联系域名服务提供商 Dynadot 提供支持,之后重置了登录凭据。

接着冒充者向 Dynadot 提供了伪造的文档,绕过了他们的安全流程,并获得对域帐户的未经授权的访问,最终他们用该访问权限将用户重定向到虚假网站并签署盗用其资金的交易。

尽管Galxe声明该事件仅影响到他们的域名和前端应用程序,所有Galxe智能合约、技术系统以及用户信息均保持安全。但事件依然造成了约1120 名用户受到影响,约27万美元资金被盗。

尤其是作为Web3项目活动参与平台,此前就被社区诟病界面多次卡顿的Galxe再次引起了一种撸毛党的不满,也更加打击了新老用户参与加密项目建设的热情。毕竟,谁会想在已经花了Gas费的同时,再连本金也丢失呢?

Galxe 是帮助构建 Web3 社区的高流量平台,拥有超过 1100 万独立用户,通过基于奖励的忠诚度计划推动了 Optimism、Polygon、Arbitrum 以及 3000多个合作伙伴的发展。

在帮助项目方便捷获客的同时,也可以间接培养忠实用户。用户在体验项目完成任务后,可以相应的数字证书,也可能获得项目空投或奖励。总之,在出发点上是使项目方与用户双赢的桥梁平台。

同样,这种情况自然也容易成为黑客狩猎的目标。而近期L2龙头网络Arbitrum 奥德赛(Odyssey)活动的重启也再次吸引了诸多撸毛人士的目光。

去年6月份,由于Arbitrum 奥德赛活动过于火爆,大量用户涌向GMX导致Gas费激增,甚至是ETH主网的两倍。巨大的网络拥堵再加上大量机器人的参与使得Arbitrum 不得不暂停这一活动。

此次重启,尽管Arbitrum宣布不会有任何形式的空投或奖励,仅有自定义徽章,但依然抵挡不住撸毛党的热情。7周时间、13个项目,对于苦受熊市煎熬的投资者来说未尝不是一种希望。

然而希望还是变为了失望,Galxe网站的中心化前端机制成为黑客的切入点。仅需要利用Web2世界常见的DNS攻击即可轻松捕获海量的加密用户钱包,再从中盗取数字资产。

目前,Galxe黑客攻击事件仍有流毒。其项目官方称,部分用户仍能看到钓鱼网络站点,需要一定时间更新用户本地服务器上的 DNS 记录才可解决。

DNS劫持成加密协议中心化前端顽疾

此前Balancer遭遇DNS劫持攻击部分原因在于其削减了技术成本支出,转而加码营销业务。今年4月,为 Balancer 提供运营及前端开发的服务商Balancer OpCo 裁员了两名工程师并减少了运营预算。同时,Balancer成立了营销团队 Orb Collective,并加大其财务预算。

前端技术安全壁垒遭遇削弱引来了黑客,而Balancer的业务转变逻辑也是基于漫长的熊市造成的现金流紧张。多方抉择之下开源节流自然是最优的选择,而这也是发生在当下其它加密协议的普遍现象。

所以,慢雾在600多万份DNS记录中,得出有21%的占比是指向未解析域名这一数据也就在情理之中了。

此外,如上所述,加密合约是去中心化的,但目前绝大多数加密协议前端仍是通过传统架构实现,虽然网页自身也在不断在进化和发展,但域名、网络服务、服务器、存储服务等方面都存在很多潜在的威胁,而针对前端的攻击往往又容易被开发者忽视。

对于加密协议的中心化前端攻击,有人认为 ENS 可能是一个解决方案,但 ENS 域名解析同样是“中心化”的,所以就目前而言,整个加密市场上并无很好的解决方法。

只是DNS劫持这一黑客攻击行为对于用户侧来说是极难防御的,那么究竟什么是DNS劫持?为什么DNS劫持难以防范?用户又该如何对抗DNS劫持呢?

DNS 是一种非常基本的网络协议/服务,它让互联网用户和网络设备能发现使用用户可读的域名,而非纯数字 IP 地址的网站。由于DNS系统有着庞大的数据资源以及其天生薄弱的安全防护能力,因此其常常会成为网络攻击的重点对象。

DNS攻击类型有五种常见的类型,分别是DNS劫持/重定向、DNS放大攻击、DNS/缓存中毒、DNS隧道、僵尸网络反向代理。

而DNS劫持又称域名劫持,这类攻击一般是通过恶意软件、修改缓存、控制域名管理系统等方式取得DNS解析控制权,然后通过修改DNS解析记录或更改解析服务器方式,将用户引导至非既定站点或受攻击者控制的非法网站,最终盗取用户资产。

对于企业公司来说,应对DNS攻击可以采用更严格的访问控制、部署零信任方案、检查/验证DNS记录等方式,这取决于项目方愿意付出的资金、人力、时间等成本力度。

但是对于用户来说则较为艰难,这主要是由于DNS劫持不易被用户感知。对于可能已经受影响的用户执行以下操作:使用revoke.cash取消任何无法识别的授权,并检验自己的地址是否受到影响。

如果用户怀疑自己可能签署了恶意条款,即使没有受到攻击,最好也要考虑该帐户已被盗用,将所有资金转移到新帐户。

结语

加密世界本就是一座黑暗深林,网络终端可以让用户触达世界,连接着机遇的同时也隐藏着危险。对于普通投资者来说,保住本金才是度过漫长熊市的不二法门。

从Balancer、Galxe、MCT遭遇DNS劫持事件可以隐约看出,黑客们显然已将庞大加密用户群体手中的钱包,列在了攻击清单上。