SharkTeam:典型钓鱼攻击链上资产转移分析

2023 年 9 月 7 日,地址(0x 13 e 382)遭遇钓鱼攻击,损失超 2, 400 万美元。钓鱼黑客通过资金盗取、资金兑换和分散式地资金转移,最终损失资金中 3, 800 ETH 被相继分批次转移至 Tornado.Cash、 10, 000 ETH 被转移至中间地址(0x 702350),以及 1078, 087 DAI 至今保留在中间地址( 0x4F2F02 )。

这是一次典型的钓鱼攻击,攻击者通过骗取钱包授权或私钥,窃取用户资产,已形成了以钓鱼+洗钱的黑色产业链,目前越来越多的诈骗团伙甚至是国家黑客都采用钓鱼的方式在Web3领域为非作歹,非常需要大家关注和警惕。

根据 SharkTeam 链上大数据分析平台 ChainAegis 的跟踪分析,我们将对典型钓鱼攻击的诈骗过程、资金转移情况以及诈骗者链上行为进行相关分析。

1、钓鱼诈骗过程

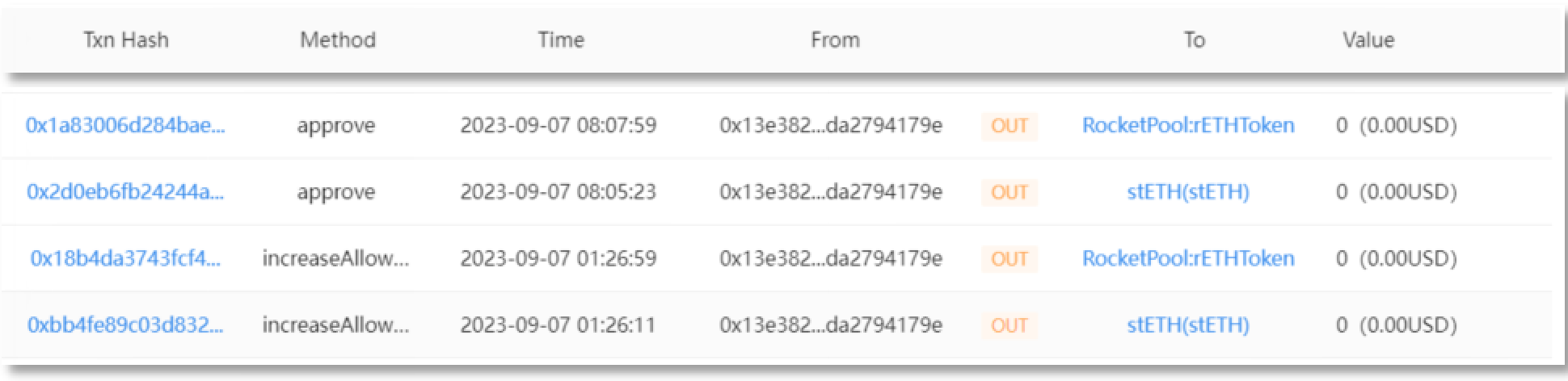

受害者地址( 0x13e382 )通过‘Increase Allowance’向诈骗者地址 1 ( 0x4c10a4 )授权 rETH 和 stETH。

-

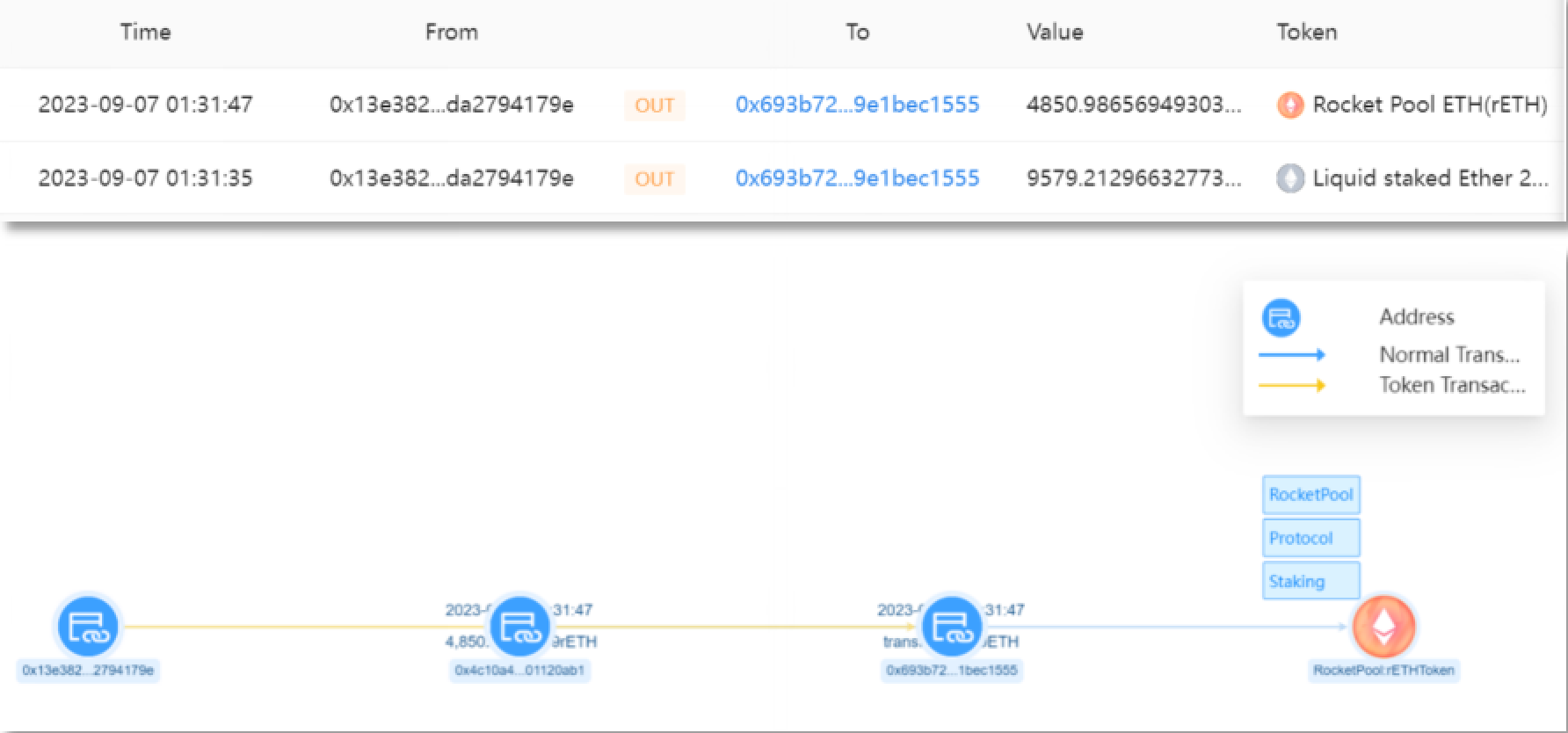

诈骗者地址 1 ( 0x4c10a4 )将受害者地址( 0x13e382 )账户中的 9, 579 stETH 转账至诈骗者地址 2 ( 0x693b72 ),金额约 1, 532 万美元。

-

诈骗者地址 1 ( 0x4c10a4 )将受害者地址( 0x13e382 )账户中的 4, 850 rETH 转账至诈骗者地址 2 (0 x693b72 ),金额约 841 万美元。

2、 资金转移追踪

2.1 资金兑换

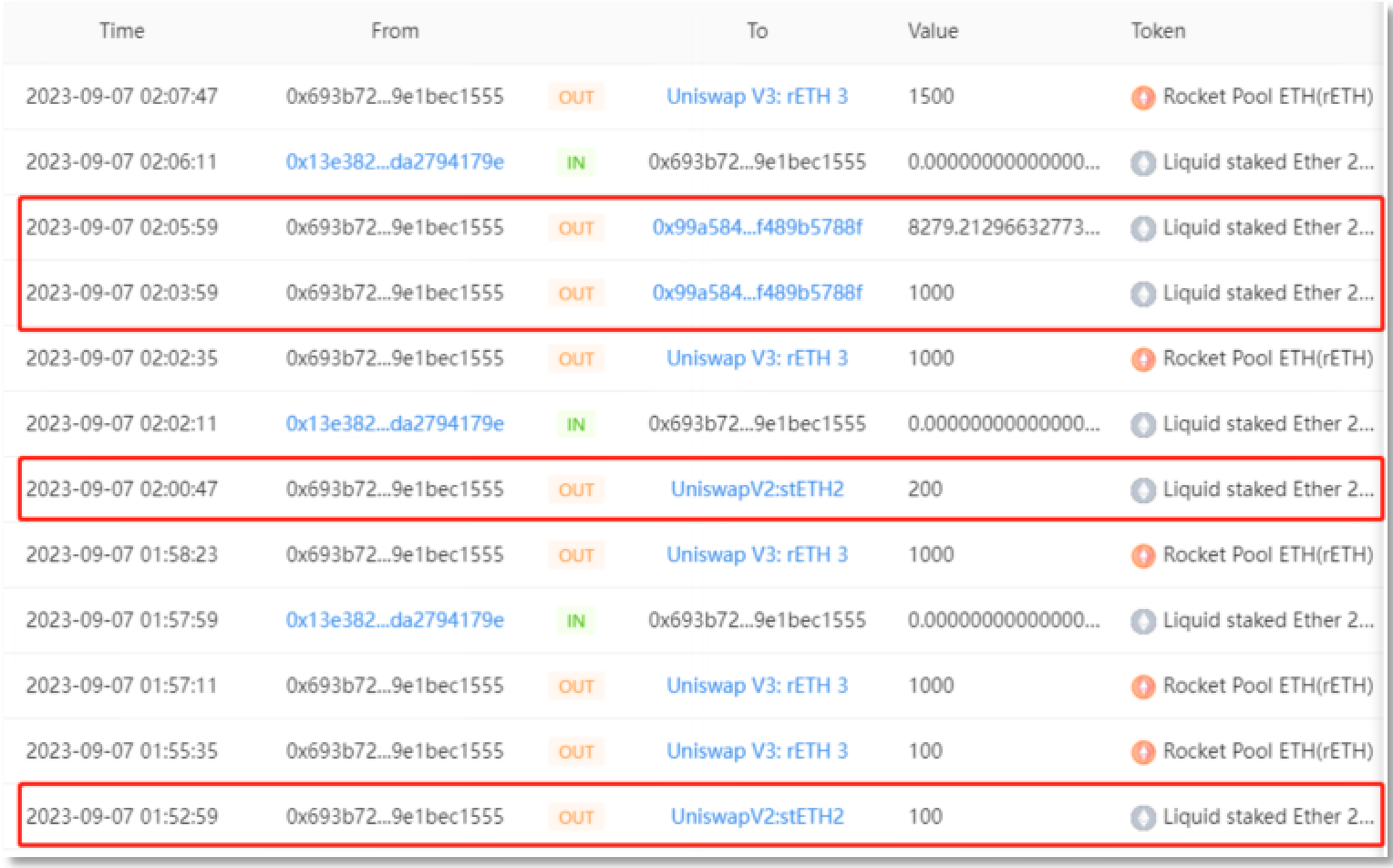

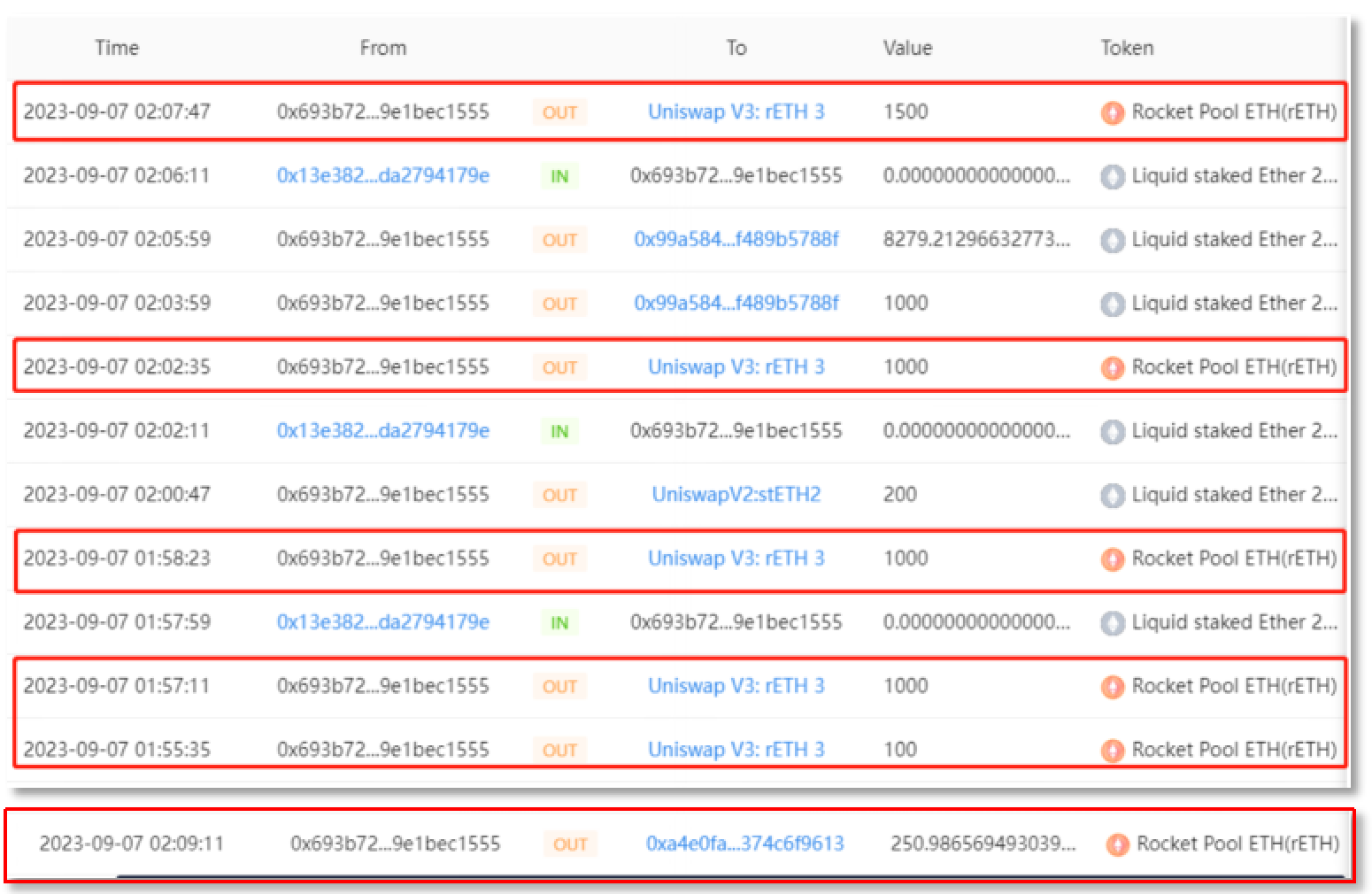

将盗取的 stETH 和 rETH 兑换成 ETH。自 2023-09-07 凌晨开始,诈骗者地址 2 ( 0x693b72 )分别在 Uniswap V2、Uniswap V3、 Curve 平台进行多笔兑换交易,将 9, 579 stETH 和 4, 850 rETH 全部兑换成 ETH,兑换合计 14, 783.9413 ETH。

( 1) stETH 兑换:

( 2) rETH 兑换:

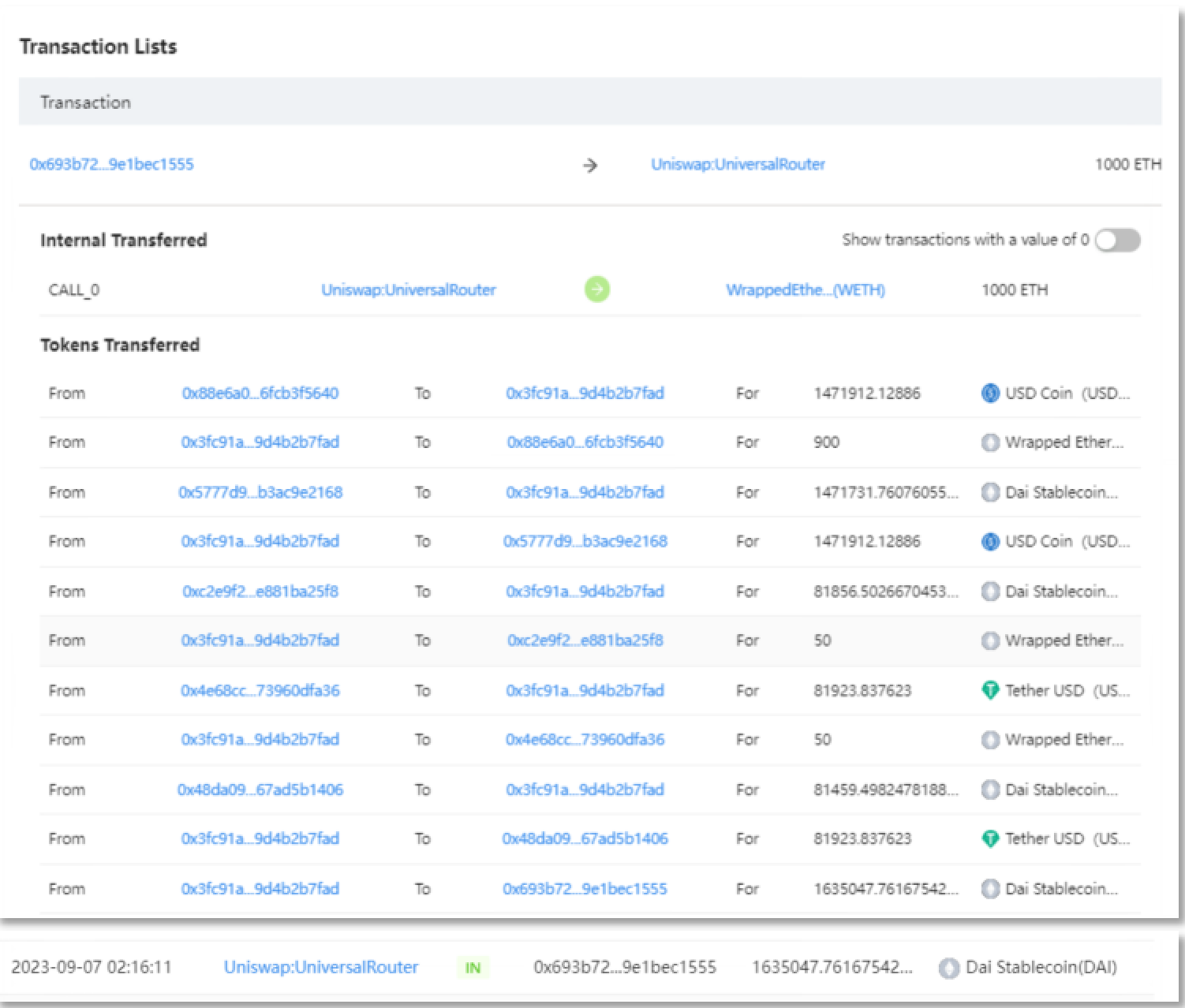

部分 ETH 兑换成 DAI。诈骗者地址 2 ( 0x693b72 )将 1, 000 ETH 通过 Uniswap V3平台兑换成 1, 635, 047.761675421713685327 DAI。

2.2 资金转移

诈骗者通过分散式资金转移手段,将盗用资金转移至多个中间钱包地址,合计 1, 635, 139 DAI 和 13, 785 ETH。其中 1, 785 ETH 被转移至中间地址( 0x4F2F02 ), 2, 000 ETH 被转移至中间地址( 0x2ABdC2 )以及 10, 000 ETH 被转移至中间地址( 0x702350 )。此外,中间地址( 0x4F2F02 )于次日获得 1, 635, 139 DAI。

2.2.1 中间钱包地址( 0x4F2F02 )资金转移

该地址经一层资金转移,拥有 1, 785 ETH 和 1, 635, 139 DAI。

( 1) 分散转移资金 DAI,以及小额兑换成 ETH

-

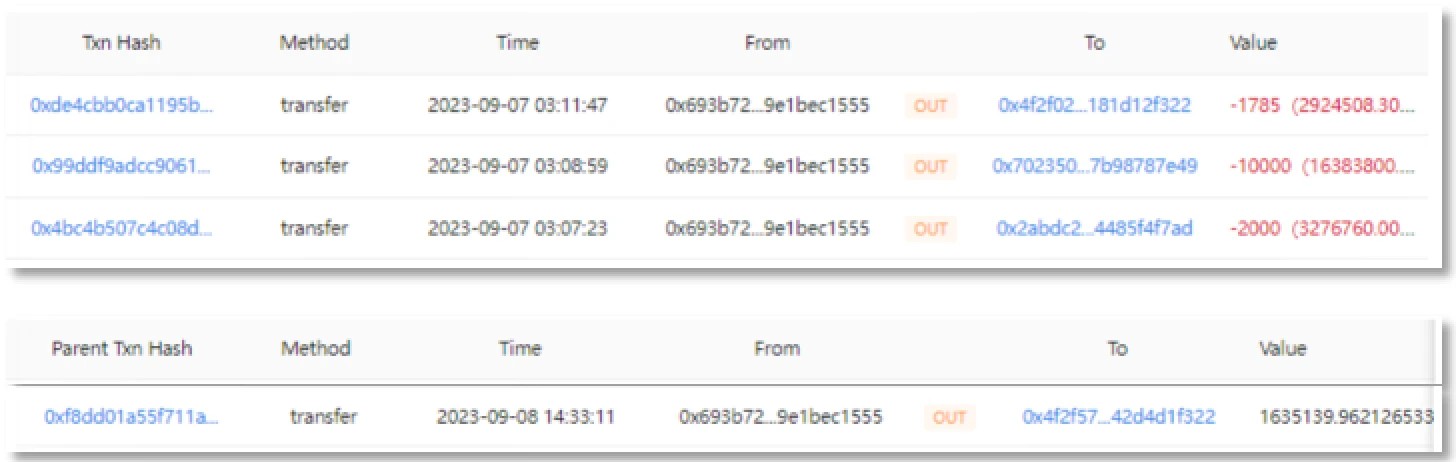

首先,诈骗者于 2023-09-07 日凌晨开始陆续通过 10 笔交易转移 529, 000 个 DAI。随后,前 7 笔共 452, 000 DAI 已由中间地址转至 0x4E5B2e (FixedFloat),第 8 笔,由中间地址转至 0x6cC5F6 ( OKX ),最后 2 笔共 77, 000 DAI 由中间地址转至 0xf1dA17 (eXch)。

-

其次在 9 月 10 日,通过 Uniswap V2将 28, 052 DAI 兑换成 17.3 ETH。

-

经过转移后,该地址最终还剩余盗取资金 1078, 087 DAI 未转出。

( 2) ETH 资金转移

诈骗者从 9 月 8 日开始到 9 月 11 号,陆续进行 18 笔交易,将 1, 800 ETH 全部转移至 Tornado.Cash。

2.2.2 中间地址( 0x2ABdC2 )资金转移

-

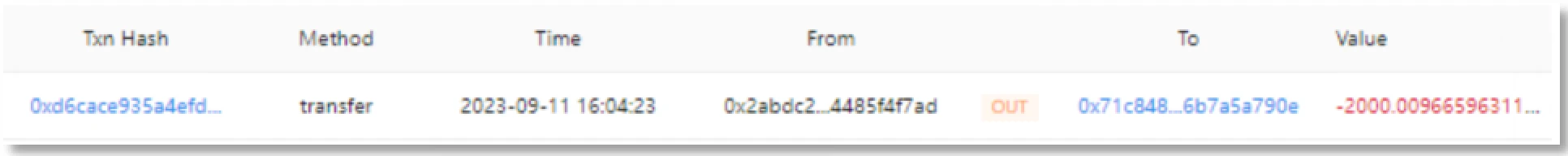

该地址经一层资金转移,拥有 2, 000 ETH。首先该地址于 9 月 11 日将 2000 ETH 转移至中间地址( 0x71C848 )。

-

随后中间地址( 0x71C848 )分别在 9 月 11 日和 10 月 1 日,通过两次资金转移,总计 20 笔交易,每笔转移 100 ETH,总计转移 2000 ETH 至 Tornado.Cash。

2.2.3 中间地址( 0x702350 )资金转移

该地址经一层资金转移,拥有 10, 000 ETH。截至 2023 年 10 月 08 日, 10, 000 ETH 仍在该地址账户中未被转移。

3、诈骗资金来源

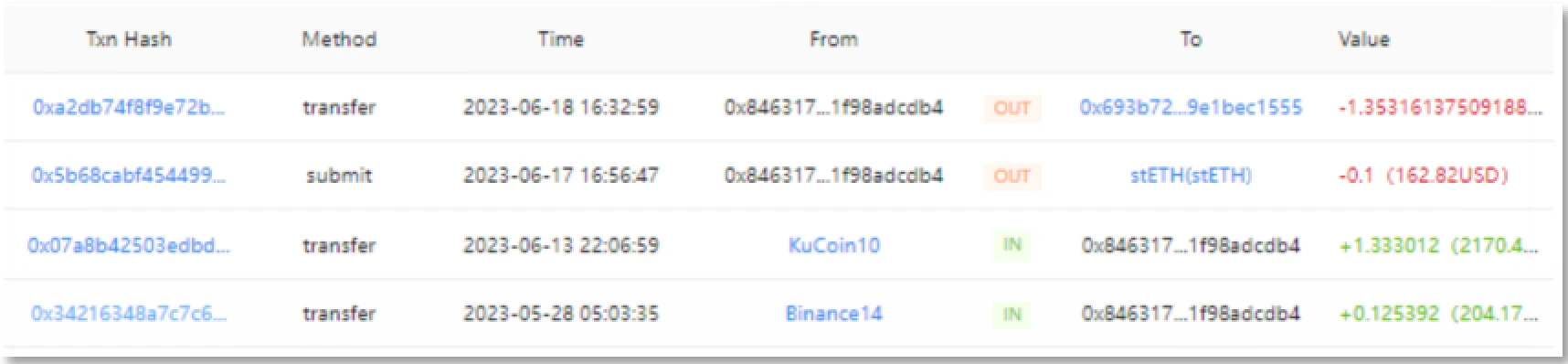

经过对诈骗者地址 1 ( 0x4c10a4 )和诈骗者地址 2 ( 0x693b72 )的历史交易进行分析,,发现曾有一个 EOA 地址( 0x846317 )转账 1.353 ETH 至诈骗者地址 2 ( 0x693b72 ),而该 EOA 地址资金来源涉及与中心化交易所 KuCoin 和 Binance 的热钱包地址。

4、总结

ChainAegis 平台链上数据分析,简单清晰地呈现了钓鱼诈骗者在链上的诈骗整个过程,以及诈骗资金目前的存留情况。诈骗者盗用受害地址的资金后,进行了一系列资金兑换和资金转移,如下图所示。期间总共涉及两个诈骗地址:诈骗者地址 1 ( 0x4c10a4 )和诈骗者地址 2 ( 0x693b72 ), 4 个中间地址:中间地址( 0x4F2F02 )、中间地址( 0x2ABdC2 )、中间地址( 0x702350 )和中间地址( 0x71C848 )。均被 ChainAegis 列入黑名单地址库,并且对中间地址进行实时监测。

About Us

SharkTeam 的愿景是保护Web3世界的安全。团队由来自世界各地的经验丰富的安全专业人士和高级研究人员组成,精通区块链和智能合约底层理论。提供包括链上大数据分析、链上风险预警、智能合约审计、加密资产追讨等服务,并打造了链上大数据分析和风险预警平台 ChainAegis,平台支持无限层级的深度图分析,能有效对抗Web3世界的高级持续性盗窃(Advanced Persistent Theft,APT)风险。已与Web3生态各领域的关键参与者,如 Polkadot 、Moonbeam、polygon、OKX、 Huobi Global、 imToken 、 ChainIDE 等建立长期合作关系。