2022 年对于区块链行业来说必然是一个巨大的分水岭。这一年,既有以太坊 2.0 合并,以太坊主网从工作量证明(PoW)转换到权益证明(PoS)减少了 99.95% 能源消耗这样令人激动人心的瞬间;也有顶级交易所 FTX 因挪用用户资产遭遇用户挤兑而轰然崩塌,进而引发各大交易所纷纷出具资产证明这样让人瞠目结舌的黑天鹅时刻;更有 Ronin Network 因私钥泄漏导致被盗 6.24 亿美元刷新区块链黑客攻击损失之最的等事件发生。

本文梳理了 2022 全年区块链 安全 态势并聚焦 2022 年度发生过的重大安全事件,以及 2022 年发生的行业大事件,并从安全角度对这些事件进行盘点,并给出安全建议。

2022 安全态势

安全事件总览

安全事件占比分布

安全走势

十大顶级安全事件

Top 1: Ronin Network

Top 2: BNB Chain

Top 3: Wormhole

Top 4: Nomad Bridge

Top 5: Beanstalk Farms

Top 6: Wintermute

Top 7: Mango Markets

Top 8: Harmony Bridge

Top 9: Fei Protocol

Top 10: Qubit Finance

行业大事件

LUNA 崩盘

以太坊合并

Solana 大规模 钱包 被盗

FTX 暴雷

安全解决方案

合约检测能力

钓鱼网址检测

态势感知系统

安全总结

2022 安全态势

安全事件总览

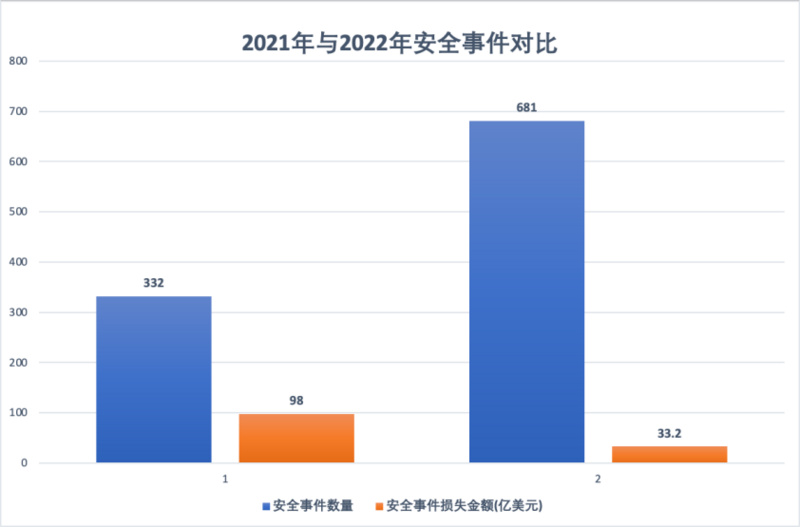

根据 OKLink 安全事件库不完全统计,截止发文前,共收录区块链生态相关安全事件 681 起( 注:数据为 OKLink 安全事件库不完全统计,包括 2022 年所有的 DeFi 攻击,RugPull 以及钓鱼诈骗等安全事件 ) ,较 2021 年 332 起 安全事件相比增加了 105% ,总损失约 33.3 亿美元 ,与 2021 年 98 亿美元 损失相比下降约 66% 。

安全事件占比分布

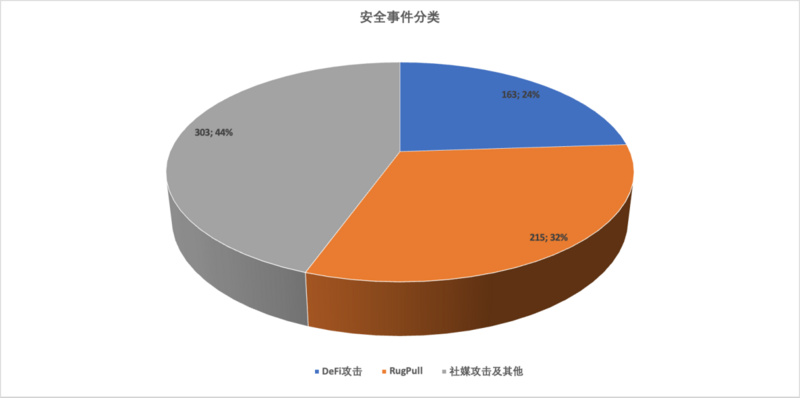

将 2022 年全年记录的 681 次安全事件,按照 DeFi 攻击,RugPull 和社媒攻击及其他进行分类汇总,可以看到 DeFi 攻击占比 24% ,RugPull 占比 32% ,社媒攻击及其他占比 44% 。

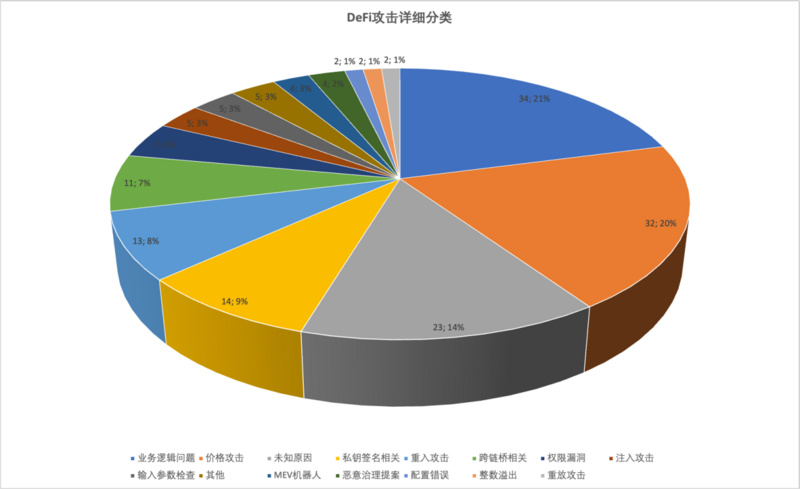

对 2022 年发生的 163 起 DeFi 安全事件 攻击类型具体原因进行详细分类,可以发现占比最多的是业务逻辑问题和价格攻击,分别以 21% 和 20% 占据前两位。另外,私钥签名相关攻击、重入攻击和 跨链 桥相关攻击发生次数排名也比较靠前。

安全走势

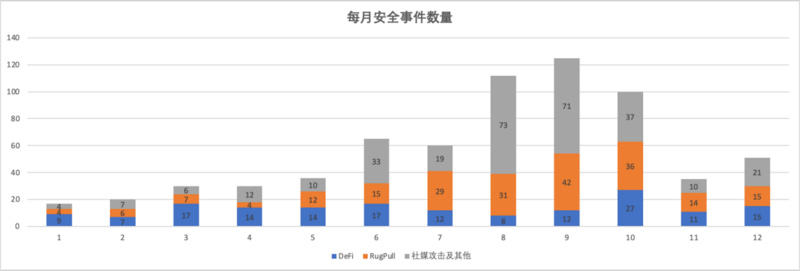

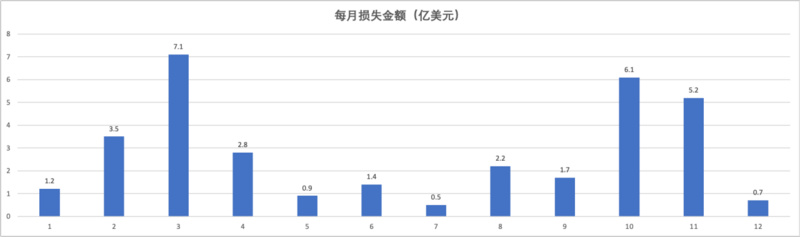

从月度安全事件数量分布来看, 2022 年的安全走势从 1 月到 9 月不断提升,从 9 月到 12 月慢慢放缓,其中 8、 9、 10 三个月安全事件数量最多,均达到上百起。从细分 DeFi 领域安全事件角度看,以 10 月份的 27 件为最多。

从月度损失金额分布来看, 1 季度和 4 季度损失最多,其中 3 月份的 7.1 亿美元损失以及 10 月份的 6.1 亿美元损失排在前两位,原因也是这两个月都发生了重大的跨链桥攻击事件。3 月份的 Ronin 跨链桥事件损失 6.2 亿美元, 10 月份的 BNBChain 事件损失 5.7 亿美元。

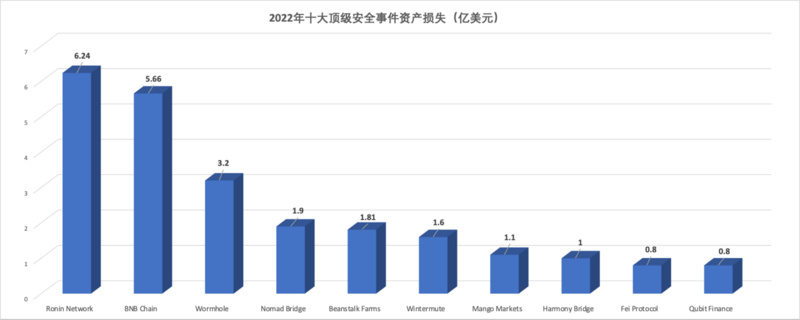

十大顶级安全事件

对 2022 年度安全事件造成的资产损失进行对比,盘点今年的损失之最。

Top 1: Ronin Network

安全问题 : 私钥泄露

损失金额 : 6.24 亿美元

2022 年 3 月 29 日,以玩赚(P 2 E)模式家喻户晓的链游 Axie Infinity 母公司 Sky Mavis 开发的以太坊侧链 Ronin 遭到黑客攻击,损失约 6.16 亿美元,超去年 8 月 DeFi 协议 Poly Network 案件被黑的 6.11 亿美元,成为 DeFi 历史上最大盗窃案。

Ronin 是 GameFi 项目 Axie Infinity 做的游戏以太坊侧链,Axie 玩家需要将 ETH 、 USDC 等跨链到 Ronin 侧链上玩 Axie 游戏。而 Ronin 采用的是简易的资产跨链模式,用户在以太坊上向 Ronin 跨链合约转账资产,Ronin 控制的私钥钱包会在 Ronin 链上给用户铸造 ETH 或 USDC。

据欧科云链链上卫士分析,此次攻击者是通过 Ronin 的 RPC 节点找到后门,设法控制了 Sky Mavis 的四个 Ronin 验证节点和一个由 Axie DAO 运行的第三方节点,从而实现资产盗窃。(Ronin 链由 9 个验证节点组成, 9 个验证者签名中的 5 个同意,方可存取款)攻击者从侧链 Ronin 盗取资产后,将资产跨链转移到以太坊地址: 0 x 098 B 716 B 8 Aaf 21512996 dC 57 EB 0615 e 2383 E 2 f 96 。

OKLink 安全团队观点: 此次 Ronin 事件成为 DeFi 历史上最大的盗窃案 ,不仅敲响了 Defi 链上资产安全的警钟,也让更多人对链上资产的安全性持怀疑态度。所以保障链上安全是一切链上应用/产物发展的前提,这不仅是“链上卫士”诞生的初衷,亦是业内专业人士共同努力的目标。

OKLink 安全团队建议: 作为中心化的跨链桥,尤其是私钥不离线时,一定要注意签名服务器的安全性,多签服务之间应该物理隔离,独立对签名内容进行验证,而不应出现多把私钥放在同一台服务器上的情况,最后项目方应该实时监控资金异常情况,在发生被盗之后 6 天才由用户报告了异常,属实不应该。

黑客地址:

https://www.oklink.com/en/eth/address/0 x 098 b 716 b 8 aaf 21512996 dc 57 eb 0615 e 2383 e 2 f 96

相关链接:

https://www.oklink.com/academy/zh/hot-ronin-bridge-hack-event

Top 2: BNB Chain

安全问题 : 底层库漏洞

损失金额 : 5.66 亿美元

2022 年 10 月 7 日,OKLink 安全团队检测到 BNB Chain 跨链桥 BSC Token Hub 遭遇攻击,黑客利用跨链桥漏洞分两次共获取 200 万枚 BNB,价值约 5.66 亿美元。

BSCTokenHub 是 BNB 信标链(BEP 2 )和 BNB 链(BEP 20 或 BSC)之间的跨链桥。BNB 链使用预编译合约 0 x 65 验证 BNB 信标链提交的 IAVL 的 Proof,但 BNB 链对提交的 Proof 边界情况处理不足,它仅考虑了 Proof 只有一个 Leaf 的场景,对多个 Leaves 的处理逻辑不够严谨。IAVL 的 Proof 校验过程中,Hash 计算存在漏洞,导致黑客可以在 Proof 添加数据,但计算 Hash 时并没有用到添加的数据。在 len(pin.Left)不为 0 的分支中,计算 Hash 并没有使用 pin.Right 数据。黑客利用该处漏洞构造数据,添加 proof.LeftPath[ 1 ].Right 数据,但是该数据并不参与 Hash 计算。从而绕过 BNBChain 上的校验,在 BNB 链造成了 BNB 增发。攻击者将其中 90 万枚 BNB 在借贷协议 Venus 进行抵押,借出 稳定币 并转入其它链。攻击发生后,BNBChain 紧急暂停,Tether 等机构也进行了资金冻结,最终事件造成的损失金额约为 1 亿美元。

OKLink 安全团队观点: 跨链桥领域安全问题频发,一方面跨链桥 技术 复杂,另一方面跨链桥涉及资产量大,是黑客极度青睐的一个领域。除请专业审计机构对代码安全进行把关外,建设广大的 开发者 社区,让更多开发者对代码进行对接测试也很重要。

OKLink 安全团队建议: 攻击发生后不到 24 小时,BNBChain 链暂停,冻结相关地址,对链节点进行升级,尽量减少黑客攻击造成的损失。由此可见,对协议健康运行的有效监测,以及发生异常情况后的应急处理机制,对不可避免的安全攻击也是一种有效的补救手段。

第一次攻击交易哈希:

https://www.oklink.com/zh-cn/bsc/tx/0 xebf 83628 ba 89 3d35 b 496121 fb 8201666 b 8 e 09 f 3 cbadf 0 e 26916 2baa 72 efe 3 b 8 b

相关链接:

https://www.oklink.com/academy/zh/bnbchain-hacked

https://www.oklink.com/academy/zh/bnbchain-hacked-analysis

Top 3: Wormhole

安全问题 : 使用过时接口

损失金额 : 3.2 亿美元

2022 年 2 月 2 日,OKLink 安全团队检测到 Wormhole 协议遭受攻击,造成超 3.2 亿美元的损失。

Wormhole 是 Solana、Ethereum、 Avalanche 等主流 公链 之间流行的跨链加密桥,由部署在各个公链上的 智能合约 相互工作,而此次漏洞就出在 Wormhole 部署在 Solana 上的智能合约中。在智能合约的正常使用中,所有 Token 的铸造都是通过调用 complete_wrapped 函数进行,其中参数 transfer_message 决定铸造哪个 Token 以及铸造多少。参数 transfer_message 由 post_vaa 函数对 the guardians 签名的信息进行检查后提供,但 post_vaa 函数并没有直接检查签名信息的有效性仅检查了 verify_signatures 函数提供的 SignatureSet ,而 verify_signatures 函数也没有直接检查签名信息的有效性,而是通过 Secp 256 k 1 程序进行检查,再将 the guardians 签名的信息打包到 SignatureSet 中。所以实际上对 the guardians 签名信息进行检查的是 Secp 256 k 1 程序。在 Solana 上`solana_program::sysvar::instructions` mod 必须与 Instructions sysvar 一起使用,这是 Solana 上的一种预编译。然而,Wormhole 使用的 solana_program 版本并没有 solana_program::sysvar::instructions mod 与 Instructions sysvar 的对应验证。攻击者正是通过伪造 Instructions sysvar 来绕过 Secp 256 k 1 程序检查,达到攻击目的。

另外,Wormhole 官方 Github 有一份关于 load_instruction_at_checked 替换 load_instruction_at 的 commit 于 1 月 13 日提交并于 2 月 2 日确认 ,这其实就是在添加确认正在执行的程序是系统程序的检查。而在 Wormhole 团队重新部署新程序之前,就发生了此次攻击。因此攻击者可能一直在关注 Wormhole 项目的主要更新。

OKLink 安全团队观点: Wormhole 团队其实有发现此次安全问题,但轻视了其危害性;同时缺乏安全意思,将未更新到实际项目中的修复方案提前暴露。

OKLink 安全团队建议: 项目方应当具备良好的风险评级策略,及时做到安全修复;同时加强信息安全意识,防止重要信息泄漏。

攻击铸币交易:

https://www.oklink.com/zh-cn/sol/tx/2 zCz 2 GgSoSS 68 eNJENWrYB 48 dMM 1 zmH 8 SZkgYneVDv2G 4 gRsVfwu 5 rNXtK 5 BKFxn 7 fSqX 9 BvrBc 1 rdPAeBEcD 6 Es

伪造 Instructions sysvar 地址:

https://www.oklink.com/zh-cn/sol/account/2 tHS 1 cXX 2 h 1 KBEaadprqELJ 6 sV 9 wLoaSdX 68 FqsrrZRd

Top 4: Nomad Bridge

安全问题 : 配置错误

损失金额 : 1.9 亿美元

2022 年 8 月 1 日,OKLink 安全团队检测到 Nomad Bridge 项目遭受攻击,造成超 1.9 亿美元的损失。

Nomad 是一个跨链桥项目,用于在 Ethereum、Avalanche、Evmos、Milkomeda C 1 和 Moonbeam 之间交换代币。此次攻击能发生的直接原因是 Nomad Bridge 团队在对 Replica 合约进行初始化时配置错误,将 confirmAt[ 0 x 00 ] 赋值为 1 ,使得 storage 变量 messages 中未初始化的键值对都能够成功通过检测。简单来讲就是在项目方操作失误后找到任意一个在 Nomad Bridge 项目上发生过的有效交易,替换掉交易中的地址,然后重新广播它,你就真的能获得该笔交易涉及的转移代币。

由于操作难度的低门槛性,此次攻击由单纯的黑客攻击变成了"全民抢劫",涉及对象包括白帽黑客、普通用户甚至其他项目的黑客等。

OKLink 安全团队观点: Nomad 项目方作为项目的直接控制人,有必要在对项目进行任意变动前仔细检查考虑变动会带来的后果,避免此类低级错误的发生。

OKLink 安全团队建议: 任何涉及资产的项目都应当有紧急措施,避免在攻击发生后,无法对剩余资产进行有效控制造成更大的损失。

错误配置 hash:

https://www.oklink.com/zh-cn/eth/tx/0 x 53 fd 92771 d 2084 a 9 bf 39 a 6477015 ef 53 b 7 f 116 c 79 d 98 a 21 be 72 3d06 d 79024 cad

第一次攻击 hash:

https://www.oklink.com/zh-cn/eth/tx/0 xb 1 fe 26 cc 8892 f 58 eb 468 f 5208 baaf 38 bac 42 2b575 2cca 0 b 9 c 8 a 871855 d 63 ae 28

相关链接:

https://www.oklink.com/academy/zh/hot-190 m-dollars-stolen-from-cross-chain-bridge-again-in-depth-analysis-of-oklink-audit

Top 5: Beanstalk Farms

安全问题 : 治理攻击

损失金额 : 1.81 亿美元

4 月 17 日, 算法稳定币 项目 Beanstalk Farms 遭黑客攻击, 损失了大约 1.82 亿美元的加密 货币 ,攻击者从中获利近 8000 万美元 ,包括 24830 ETH 和 3600 万 BEAN。攻击者在主要攻击交易前一天,将 73 ETH 兑换为 BEAN 并存储 Beanstalk 合约获取提案权,并调用提案方法创建以恶意提案合约地址为参数的提案。攻击者在发动攻击时,首先通过闪电贷获得大量资金: 350, 000, 000 枚 DAI, 500, 000, 000 枚 USDC , 150, 000, 000 枚 USDT , 32, 100, 950 枚 BEAN 和 11, 643, 065 枚 LUSD ,并最终兑换为 BEAN 3 CRV-f 和 BEANLUSD-f 用来对提案进行投票,导致提案通过,从而 Beanstalk: Beanstalk Protocol 合约向攻击合约转入了大量 Token 代币。

OKLink 安全团队观点: 在治理合约中 emergencyCommit 函数,允许提案发起时间超过 24 小时并且投票数占比超过 2/3 的提案在投票期结束前直接执行,导致攻击者能够使用闪电贷强制执行恶意提案,转移协议内资产。

OKLink 安全团队建议: 建议对链上治理相关重要功能,提案发布,提案执行都添加时间锁,如出现恶意提案也可以进行缓冲;避免使用账户的当前资金余额来统计投票数量,避免重复投票以及通过闪电贷借款投票。

攻击者地址:

https://www.oklink.com/en/eth/address/0 x 1 c 5 dcdd 006 ea 78 a 7 e 4783 f 9 e 6021 c 32935 a 10 fb 4

Top 6: Wintermute

安全问题 : 私钥泄露

损失金额 : 1.6 亿美元

9 月 20 日,Wintermute 项目方的钱包地址遭到破解,攻击者利用该特权地址盗取了价值 1.6 亿美元的代币。

本次攻击发生的主要原因是 Wintermute 项目方出于节省 gas 消耗的考虑,将的钱包地址自定义为多个连续的 0 开头的地址,此类地址能够通过 profanity 这个工具进行生成。在 9 月 15 日, 1inch Network 官方就已经 发文 指出 profanity 生成的地址存在安全隐患,其私钥可以通过暴力破解获得。而在 1inch 发文的前一天,Wintermute 项目方已经将该钱包地址的 ETH 全部转走,但由于没有取消其权限导致了后续攻击的发生。

黑客提前获取了 Wintermute 钱包(0 x 0000000 fe 6 a 514 a 32 abdcdfcc 076 c 8524 3de 899 b)的控制权,并利用其地址权限调用 Wintermute 合约(0 x 0248 f 75280 2b 2 c fb 4373 cc 0 c 3 bc 3964429385 c 26 )的 0 x 178979 ae 函数向攻击者合约转移代币总计多达 70 种。

OKLink 安全团队观点 :为了节省 gas 消耗而采用不安全的方式生成钱包地址这种行为是不可取的,应该使用安全的函数进行创建。而在发现账户私钥存在泄露风险时,除了及时转移账户资产,还需要取消该账户在项目中的权限,使账户私钥泄露给项目带来的影响降到最低。

攻击交易:https://www.oklink.com/zh-cn/eth/tx/0 xedd 31 e 2 a 949 b 7957 a 786 d 44 b 071 dbe 1 bc 5 abd 5 c 57 e 269 edb 9 ec2bf 1 af 30 e 9 ec 4

攻击者账户:https://www.oklink.com/zh-cn/eth/address/0 xe 74 b 28 c 2 eAe 8679 e 3 cCc 3 a 94 d 5 d 0 dE 83 CCB 84705

攻击合约:https://www.oklink.com/zh-cn/eth/0 x 0248 f 75280 2b 2 c fb 4373 cc 0 c 3 bc 3964429385 c 26

Top 7: Mango Markets

安全问题 : 价格操纵

损失金额 : 1.1 亿美元

2022 年 10 月 3 日,OKLink 安全团队检测到 Mango Markets 协议遭受攻击,造成超 1.1 亿美元的损失。

Mango Markets 是托管在 Solana 区块链上的去中心化 金融 平台,允许用户在 Solana 上交易加密货币,以获得现货保证金和永续期货交易。黑客准备了两个超 500 w USDC 的账户,通过账户 A 在市场订单簿上创建了 0.03 美元价格的 4.83 亿 MNGO perps,通过账户 B 回购了账户 A 所有的 MNGO perps,然后使用 USDC 在十分钟内将 MNGO 价格从 0.03 美元推高至 0.91 美元。以每单位 0.91 美元的 MNGO/USD 价格计算,账户 B 获利 4.21 亿美元。最后通过账户 B 从 Mango Markets Treasury 获得了 1.16 亿美元的贷款,耗尽了该平台的流动性。

OKLink 安全团队观点: MNGO 代币过低的流动性与交易量使得此次极端的价格操控成为可能,而未对账户进行借贷限制导致 Mango Markets 协议流动性被耗尽。

OKLink 安全团队建议: 对于借贷项目应做好价格信息源的选择,防止单一路径被利用;同时做好借贷上限控制,防止协议流动性被耗尽。

攻击账户 A:

https://trade.mango.markets/account? pubkey=CQvKSNnYtPTZfQRQ 5 jkHq 8 q2swJyRsdQLcFcj 3 EmKFfX

攻击账户 B:

https://trade.mango.markets/account? pubkey= 4 ND 8 FVPjUGGjx 9 VuGFuJefDWpg 3 THb 58 c 277 hbVRnjNa

Top 8: Harmony Bridge

安全问题 : 私钥泄漏

损失金额 : 1 亿美元

2022 年 6 月 24 日,OKLink 安全团队检测到 Harmony Bridge 遭受攻击,造成约 1 亿美元的损失。

Harmony Bridge 是一个跨链桥,支持用户在 Harmony 跟 Ethereum 以及 BSC 间进行转账,它由五个验证节点进行操作验证,其中合约在进行 isConfirmed 检查时,仅需要两个验证者节点就能通过验证。攻击者控制了 0 xf 845 A 7 ee 8477 AD 1 FB 4446651 E 548901 a 2635 A 915 以及 0 x 81 2d862 2C6 F 3 c 45959439 e 7 ede 3 C 580 dA 06 f 8 f 25 这两个地址的私钥,然后调用合约的 confirmTransaction 函数。最终,黑客成功获取到 85, 867 个 ETH, 990 个 AAVE 和 78, 500, 000 个 AAG,以及 5, 000 个 BNB 和 640, 000 个 BUSD,共计约 100, 428, 116 美元。

OKLink 安全团队观点: 虽然该跨链桥由五个验证节点进行验证,但在 isConfirmed 检查时,仅需要两个验证节点通过验证。黑客仅需拿到两个验证节点的私钥,便可实施攻击。

OKLink 安全团队建议: 跨链桥,实现了多个公链间的资产及数据转移,突破了公链“价值孤岛”的困境,所以该市场前景颇具规模,因此其安全问题也面临着更多的挑战。建议跨链桥认证时,增加所需签名者的比例。

攻击账户:

https://www.oklink.com/zh-cn/eth/address/0 x 0 d 043128146654 c 7683 fbf 30 ac 98 d 7 b 2285 ded 00

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0 x 6 e 5251068 aa 99613366 fd 707 f 3 ed 99 ce 1 cb 7 ffdea 05 b 94568 e 6 af 4 f 460 cecd 65

Top 9: Fei Protocol

安全问题 : 重入攻击

损失金额 : 8000 万美元

2022 年 4 月 30 日,OKLink 安全团队检测到 Fei Protocol 的 Rari Fuse Pool 遭受攻击,造成约 8034 w 美元的损失。

Rari Captial 是一个借贷协议的平台。攻击者先从 Balancer : Vault 中进行闪电贷,借出 1500 wUSDC, 以及 5 w 个 ETH, 然后将闪电贷的资金用于 Rari Captical 中进行抵押借贷,由于 Rari Capital 中的 cEther 实现合约存在重入漏洞,攻击者通过攻击合约中构造的攻击函数进行回调,提取出受协议影响的池子中所有的代币。最终获利约 8034 w 美元。

OKLink 安全团队观点: 该漏洞产生的主要原因,是在进行以太坊转账中,并没有遵循先记账,后转账的原则,然后采用 call.value 进行转账,从而导致攻击产生。

OKLink 安全团队建议: 在进行以太坊转账时,谨慎使用 call.value,使用时需确保重入不会发生。

攻击账户:

https://www.oklink.com/zh-cn/eth/address/0 x 6162759 edad 730152 f 0 df 8115 c 698 a 42 e 666157 f

攻击合约:

https://www.oklink.com/zh-cn/eth/address/0 x 32075 bad 9050 d 4767018084 f 0 cb 87 b 318 2d36 c 45

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0 xab 486012 f 21 be 741 c 9 e 674 ffda 227 e 30518 e 8 a 1 e 37 a 5 f 1 d 58 d 0 b 0 d 41 f 6 e 76530

Top 10: Qubit Finance

安全问题 : 业务逻辑问题

损失金额 : 8000 万美元

Qubit 允许跨链抵押,锁定以太坊上的资产,通过 QBridge 存款功能在 BSC 上借贷。而本次攻击发生的主要原因是跨链合约将 eth 的地址设为 0 地址,且 0 地址为 EOA 地址。Qubit 项目在以太坊上提供了 depositETH 和 deposit 两个函数供用户跨链使用,它们对应的是同一个 event。攻击者在 ETH 链上调用了 deposit 函数(而不是 depositETH 函数)来进行 ETH 的跨链。当执行代码 tokenAddress.safeTransferFrom(depositer, address(this), amount); 进行转账时,由于 0 地址为 EOA 地址,所以这个调用不会报错。随后 event 记录了这次虚假的转账,导致攻击者能够在 bsc 链上取出资产。

OKLink 安全团队观点 :项目方在处理不同的业务逻辑时建议使用不一样的 event 以作区别,不建议多个不同的业务逻辑使用同一个 event。其次项目方在处理业务逻辑时应该要考虑到 0 地址等特殊地址的特性,进行相关的检查与约束。

OKLink 安全团队建议: 针对 ETH 和 ERC 20 代币转账处理逻辑应该考虑完善,对输入参数进行合法性检测,并应考虑各种调用场景,并进行相应处理。

攻击者地址:https://www.oklink.com/zh-cn/bsc/address/0 xd 01 ae 1 a 708614948 b2b5 e 0 b 7 ab 5 be 6 afa 01325 c 7

行业大事件

对 2022 年度深度影响区块链行业的大事件进行分析,并深挖背后的安全问题及影响。

-

LUNA 崩盘

背景

Terra 是一条在 Cosmos SDK 上构建的 L1 (第一层) 区块链协议,主要围绕稳定币生态。在这条链上发行了多种锚定法定货币的稳定币,其中 UST 的规模最大。而 UST 的价格稳定依靠 Terra 生态上的代币 Luna。1 个 UST=价值 1 美元的 Luna,另外 UST 与 Luna 是双向销毁与铸造的关系。通过这样的关系基本维持了 UST 价格的稳定。依靠 Luna 和 UST,Terra 在上一轮牛市周期中表现出色,Terra 也成为了仅次于以太坊的 L1 公链。Terra 项目方还成立了一个叫 Anchor 的项目,负责 UST 的存款业务。并给出了一个高达 20% 的固定存款年化收益率,吸引 投资 者将 UST 存入 Anchor 赚取利息。越来越多的人购买 Luna 来铸造 UST,Luna 价格也从 2021 年年初的不足一美元,到四月份时上升到了 120 美元。

风险酝酿

然而,这种空手套白狼的机制,一直都存在着死亡螺旋的风险。一旦大家开始突然疯狂抛售 UST 换回 Luna 时,就将会造成 UST 价格的脱锚,同时市场上的 Luna 供应量大增导致 Luna 价格的下降。死亡螺旋也会开始,造成的后果就是 Luna 和 UST 全部跌进深渊。Anchor 保证的 20% 收益是由抵押品收益以及基金会的备用金来保证,在 2 月份, 创始人 再次发起了投票注入 3 亿美元的备用金。但预计也会在 6 月份全部耗尽,当一个理财产品的收益率从 20% 降到 5% ,用户自然会把钱取出来换成更加稳当的资产。当一小部分人率先开始这么做。UST 出现不稳定迹象以后,恐慌也就开始了。

死亡螺旋开启

五月,UST 便开始出现了戏剧性的转折。

5 月 8 日,Terra 因新计划从资金池中提取了 1.5 亿个 UST,导致了 UST 的流动性短暂下降。同时,大型机构开始大规模抛售 UST,导致当天有 20 亿美元的 UST 从 anchor 流出。这样一来,市场上突然出现了大量的 UST,供需平衡被打破,导致 UST 的价格开始与美元脱钩,很多人把手中的 UST 换成了 Luna,这也导致了 Luna 供应量的增加和价格从 90 美元下跌到了 60 美元。 5 月 9 日,Terra 宣布将动用储备的比特币贷款 7.5 亿美元来帮助稳定 UST,但是抛售潮并没有停止,UST 的脱锚情况恶化,价格跌破 0.98 美元。很多用户开始恐慌,把手中的 UST 换成了 Luna,导致了 Luna 价格再次下跌 50% 以上,出现了死亡螺旋。 5 月 10 日,情况进一步恶化。近 60 亿美元从 anchor 流出,Luna 价格暴跌 90% 以上,跌至 10 美元,UST 完全脱锚,价格跌至 0.6 美元。但与此同时,许多人开始低价收购 Luna。 5 月 11 日,Do Kwon 发布公告表示无法挽救市场,只能依靠套利机制来帮助 UST 恢复价格。Luna 的价格再次暴跌 90% 以上,跌至 1 美元,UST 的价格一度暴跌至 0.3 美元。 5 月 12 日,Luna 的价格继续暴跌 99% ,几乎为零,UST 的价格跌至 0.2 美元。 5 月 13 日,许多交易所下架 Luna 并暂停交易,Terra 公链停机。 5 月 14 日,Do Kwon 发推特表示自己没有出售任何 Luna,团队正在整理储备与使用情况,准备新的提案来帮助 Luna 重建。Luna 从 0.00004 美元左右暴涨 1000 多倍。 然而,Luna 的价格几天之后又快速回落,徘徊在 0.00014 美元附近,稳定币 UST 则跌到了不足 0.09 美元。

暴跌带来的安全事件

由于崩盘的迅速, Chainlink 暂停了 LUNA 价格的更新,LUNA 预言机 的价格停留在了 0.1 美元,与实际价格相差悬殊,部分借贷项目如 Blizz Finance, Venus Protocol, Scream 等,未能够及时暂停项目,从而发生了黑客攻击套利事件,造成了相关协议的巨额损失。

OKLink 安全团队观点: Terra 此前作为市场上最大、最主流的算法稳定币系统,也未能逃脱崩盘的命运,未来很长一段时间,如果算法稳定币的模式没有革命性的改变都将处于比较边缘的位置。

OKLink 安全团队建议: 用户在后续参与相关算法稳定币项目时,需保持谨慎和冷静的态度。不要被高收益冲昏头脑,更加不要将所有资金放在一个篮子里。

-

以太坊合并

以太坊合并 是指原有的工作量证明(PoW)以太坊主网与单独的权益证明(PoS)信标链合并,成为一条链。

以太坊诞生之初,其设计理念就是希望通过权益证明(Proof of Stake PoS)取代比特币及其衍生品使用的传统工作量证明(Proof of Work PoW)来保护网络。但当时使用权益证明(Proof of Stake PoS)的时机还不成熟,因此以太坊先选择工作量证明(PoW)来进行过渡,最后推进到股权证明(PoS)。

信标链是 2020 年启动的第一条权益证明区块链的名称。 它的创立是为了在以太坊主网上运行权益证明共识逻辑之前确保该逻辑是可靠且可持续的。 因此,它与原有的工作量证明以太坊一起运行。

停止以太坊的工作量证明机制并启动权益证明机制,需要让信标链接受来自原有以太坊链上的交易,把交易打包进区块,随后再将区块组织到一条运行权益证明共识机制的区块链上。 与此同时,原有的以太坊客户端停止挖矿、区块传播及旧的共识逻辑,并将这一切转交给信标链。 此事件称为 合并 。 合并发生后,不再有两条区块链;只有一条权益证明以太坊链。

2022 年 9 月 15 日,据欧科云链 OKLink 多链浏览器监测,以太坊执行层(即此前主网)与权益证明共识层(即信标链)于区块高度 15537393 触发合并机制,并产出首个 PoS 区块(高度为 15537394 ),自此以太坊共识正式从 PoW 转为 PoS 机制。

以太坊合并带来的变化

○ 减少了约 99.95% 的能源消耗。

○ 成为一名网络验证者的门槛大大降低,只需要 16 到 32 ETH 及一台普通的电脑终端,增加了网络验证参与者数量的同时,有助于确保其安全性和去中心化。

○ 每天向矿工支付 ETH 下降约 90% ,大大降低 ETH 的通货膨胀率

以太坊合并时出现的分叉

在以太坊进行合并时,一些不想放弃 PoW 丰厚利润的矿工选择继续采用原有共识机制继续出块以此分叉出了 EthereumPoW 链(后简称 ETHW )和 ETF 等。

分叉带来套利的机会

区块链分叉需要复制所有现有功能、钱包余额、资产和智能合约。这意味着在以太坊上运行的所有资产现在都将在 EthereumPoW 主网上运行。由于社区对 ETHW 和 ETF 等分叉链网络的价值认可度较低,因此很多分叉链代币本身不存在价值。

中心化的稳定币项目方(如 USDT、USDC 等)就表示不会承认除 ETH 主链(POS)外其他以太坊链上的稳定币(影子)资产,原因是现实世界中背书稳定币价值的美元数量不会“分叉”。所以,中心化交易所不会提供 ETHW 链 USDT/USDC 的充值地址。

套利点出现了~

虽然在 ETHW 链上的 USDT 价值为 0 ,但作为 ETHW 链上为数不多有价值的资产——ETH(W),流动性池(LP)中忘记提走的 ETH 或 WETH 就被套利者盯上,当作了这次的获利对象。套利者通过向含有 ETH(W)的 LP 中充入 USDT/USDC 或其它无价值代币,“购买”有价值的 ETH(W),最终将 ETHW 转向交易所提现离场。

总的来说,这是一种用无价值代币在流动性池中套取有价值代币的套利操作。

分叉导致的攻击

9 月 18 日,OKLink 安全团队检测到,有攻击者正在 EthereumPow 重放 PoS 链的交易进行获利,该漏洞的根本原因是跨链桥未正确验证跨链消息的实际 chainid。攻击者首先通过 Gnosis 链的 omni 桥转移了 200 WETH,然后在 PoW 链上重放了相同的消息,获得了额外的 200 ETHW。

OKLink 安全团队观点: 对跨链消息的不完全验证导致了此次攻击的发生。

OKLink 安全团队建议: 跨链桥项目应对跨链消息进行完善验证防止伪造、重放等攻击事件发生。

检测到 POS 出块消息:

https://www.oklink.com/academy/zh/ethmergedata

分叉套利机会:

https://www.oklink.com/academy/zh/merge-arbitrage

-

Solana 大规模钱包被盗

Solana 介绍

Solana 是一个新兴的高性能的公链,它提供了快速、便宜且可扩展的交易体验,每秒能够处理数千笔交易,并且出块时间达到了亚秒级。因其高性能,以及低成本,越来越多的应用开始部署到了该链上,其生态达到了空前的繁荣,被人们誉为“以太坊杀手”

事件经过

2022 年 8 月 3 日,Solana 公链上发生了大规模的盗币的事件,大量用户在不知情的情况下被转移资产(主要是 SOL 和 SPL 代币),涉事钱包超过 1.5 万个,其中大部分属于 Phantom 钱包和 Slope 钱包,简单的时间线如下:

○ 8 月 3 日早间,Solana 生态的 NFT 市场 Magic Eden 发推表示"似乎有一个广泛存在的漏洞可以耗尽整个 Solana 生态系统的钱包资产"

○ 8 月 3 日上午 10 : 30 , 据监测,被盗钱包数量已增至 7000 个,并且正在以每分钟 20 个的速度增长。

○ 8 月 4 日 Solana 官方账号 Solana Status 表示,经调查,此次 Solana 钱包大规模被盗与 Slope 钱包相关,所有被盗地址均在 Slope 钱包移动端上创建,导入,或使用过。

○ 8 月 4 日 Slope 发表官方声明,漏洞原因尚未确认,Slope 创始人和许多员工的钱包也遭受攻击。

○ 8 月 6 日 Slope 发推表示,如果攻击者归还被盗资金,将支付 10% 赏金,并提供了 48 小时窗口期。

被盗原因

经分析,约有 5.8 亿美元加密资产流向了 4 个攻击者地址,看起来并非针对单一协议的攻击,像是大规模的私钥泄漏。据 Solana foundation 提供的数据, 60% 的被盗用户使用 Phantom 钱包, 30% 左右的地址使用 Slope 钱包,其余用户使用 Trust Wallet 等。经针对 Slope Wallet 的安全分析,发现在某些特定的版本中,会收集并发送用户的助记词(在 Version: >= 2.2.0 的版本中的 Sentry 服务,会将助记词发送到"o 7 e.slope.finance"去)。该行为会导致助记词泄漏,从而导致私钥泄漏。有部分未使用 Slope 钱包的用户,也遭受了攻击,目前这部分被攻击的原因,还在分析中。

OKLink 安全团队建议:

此次事件,由钱包本身的安全漏洞导致,对钱包应用而言:

○ 钱包应用在开发阶段,应该重点评估其使用的第三方库及服务,并对其架构进行安全评估。

○ 钱包应用在发布阶段,应聘请多家安全审计公司,对其进行安全审计。

对用户而言:

○ 应选择大品牌 ,历史悠久的钱包。

○ 妥善保管私钥,且私钥保存不触网。

○ 定期管理授权。

○ 切勿随意点击链接,签名授权,交互。

-

FTX 暴雷

FTX 介绍

FTX 是一家数位资产现货与衍生品交易平台,于 2019 年 5 月在安提瓜和巴布达成立,总部位于巴哈马。2022 年曾经居全球交易所日交易量排名第 4 位。其创始人是山姆·班克曼-弗里德(以下简称“SBF”)。本次事件涉及到他名下的 FTX(交易所)和 Alameda Research (交易公司)两所公司。

事件经过

11 月 6 日,CoinDesk 发文指出 Alameda 业务的大部分净资产实际上是 FTX 自己的集中控制和凭空打印的代币,表示 Alameda/FTX 或将资不抵债。随后 Alameda CEO 发布回应表示,网传版资产负债表其实仅列出了 Alameda 部分资产,其 Alameda 有超过 100 亿美元的资金未能在该负债表中列出。

11 月 7 日, 币安 交易所 CEO 赵长鹏(以下简称“CZ”)表示币安将计划出售持有的 FTT。随后 FTX 寻求币安援助,币安与 FTX 开始收购谈判。但在 11 月 10 日,币安发文表示“由于企业尽职调查,以及有关客户资金处理不当,决定终止对 FTX 的收购。”

11 月 10 日,SBF 宣布,Alameda Research 将在当地时间周四结束交易。11 月 11 日,FTX 正式宣布破产。

11 月 15 日,FTX 破产文件公布,债权人逾 100 万。由法律顾问呈交的公告显示,有关债权人可能有 100 多万人,这比早前 FTX 宣告破产所公布的约 10 万债权人高出十倍之多。不仅如此,FTX 认列的客户负债及资产出现高达 90 亿美元落差。

12 月 13 日,SBF 已被巴哈马警方逮捕。

事件影响:

1. 币价:由于 SBF 曾参与 Solana 的多轮融资,并且在 Solana 上搭建了去中心化交易平台 Serum ,以及投资了多个基于 Solana 的应用。FTX、Alameda、Solana 互相持有的大量 Token 更是让 SOL 在 11 月 9 日 FTX 爆雷的当天一路暴跌,价格直接腰斩。不仅如此,受到恐慌情绪的影响,Solana DeFi 生态的资金出现了大幅减少。

2. 交易所:FTX 崩溃后,中心化交易所的不透明再度引发人们的信任危机,各大交易所储备金有问题的消息疯传,提币潮愈演愈烈。 OKX 、币安、火币、 Gate.io 等主流交易所均表示会以 merkle tree 准备金证明的方式公开资产储备以缓解用户的恐慌情绪。

3. 监管:FTX 的破产也引起监管部门的注意。美国财政部长耶伦呼吁政府加强对加密货币的监管,称 FTX 破产是一个客观教训,表明该行业需要加强监管。日本央行行长黑田东彦表示:必须迅速采取监管措施应对加密资产风险。香港财政司司长陈茂波:“我们既要充分利用创新技术带来的潜力,也要小心防范当中可能造成的波动和潜在风险,更要避免这些风险和影响传导到实体经济。”英国财政大臣亨特:我们将与监管机构在加密货币方面密切合作。

安全解决方案

根据 OKLink 安全团队的研究和分析,当前区块链安全领面临的主要挑战是网络钓鱼、合约安全和 RugPull。针对这些挑战,OKLink 提供了以下解决方案和能力。

合约检测能力

卫士合约检测能力目前完成了基于 ERC 721 ,ERC 1155 ,ERC 20 标准的合约检测能力搭建。ERC 721 代币共计 870, 981 ,貔貅盘数量: 15, 575 ;ERC 20 代币共计 4, 168, 403 ,貔貅盘数量 481, 554 。同时为合约检测能力赋予多种场景,让合约检测能力能够发挥最大效力以服务于用户。

首先,基于代币合约检测能力落地而成的风险代币检测能力服务于 Buildler 和 Investor 用户,结合链上数据分析形成一套代币风险报告,包含有代币合约分析、可兑换性分析、代币持有者分析、流动性分析四方面分析能力。同时,结合统计学大数据整合能力。

其次,合约检测能力赋能自托管钱包安全能力,即 KYT 扫描。通过将合约与用户地址交互过程的操作细节披露,并在累积了大额资金损失案例的关键节点进行风险预警,帮助用户保护资产安全。KYT 能力目前实现了授权检测和主链币转移检测,已经上线web3 wallet。

钓鱼网址检测

由于利用钓鱼网址进行网络欺诈的案例层出不穷,行骗方式通常为诱导用户点击钓鱼链接,随后骗取用户输入的钱包助记词,或引导用户在钓鱼链接内进行钱包授权操作,最终转移用户资产。

有效避免钓鱼欺诈的方式之一是识别钓鱼网站并做实时拦截,OKLink 提供的疑似钓鱼域名检测工具创造了一套域名检测流程,目前以 API 的方式存在,当访问指定域名时调起接口,根据域名检测流程判断并返回指定域名的具体风险等级值,从而根据风险等级值对域名做响应处理。目前支持对极高风险域名拦截、对高风险域名预警、对低风险域名放行。

态势感知系统

态势感知系统是一款针对 DeFi 生态中的疑似风险事件做告警的产品,通过对历史安全事件的复盘与分类,从项目、交易、地址的维度找出同类事件中的相似性,拆解可开发的指标,通过指标的组合关系建立检测模型与异动监控规则,实现异常指标推送及响应处置。

目前支持主流 DeFi 项目多链多场景告警,比如,针对借贷项目,支持疑似闪电贷攻击、Rug Pull、协议漏洞、清算风险告警;针对跨链桥项目,支持异常跨链告警等。通过具体指标与风险场景的映射,做到实时级别、小时级别和天级别的数据监测与推送。

安全总结

我们从整个 2022 年安全态势可以看出,社媒攻击导致用户私钥泄露或恶意签名的钓鱼攻击事件不断在web3行业增加;由于整个大环境影响 RugPull 等一些诈骗跑路事件也层出不穷;老生常谈的 DeFi 安全仍在不断发生。

在资金损失排名前十的安全事件中跨链桥相关的安全事件就占据 6 起,可以看出跨链桥所暴露出的安全问题仍然十分严峻。跨链桥作为链接多链世界的桥梁,需要在设计之初就考虑各种安全风险,项目上线前需要进行专业测试与审计,上线后需要配套各种安全响应措施,以确保项目安全。

从一些行业大事件中可以看到相关安全问题,如 Luna 崩盘预言机价格更新异常导致大量的黑客套利事件、以太坊分叉导致的重放攻击和稳定币套利事件等。在一些较大风险事件发生时,项目方应该需要具备较强的安全意识和采取相应的安全响应措施以排除相关安全隐患。