Web3中文|微软:黑客通过Telegram侵害加密公司

微软最近调查了一次攻击,在该攻击中,被追踪为 DEV-0139 的威胁参与者通过加入加密货币交易平台的Telegram群来寻找目标用户。

10月19日,威胁参与者冒充加密资产管理公司的代表邀请目标用户到另一个Telegram群,在那里威胁参与者要求对加密货币交易平台的费用结构提供反馈。

在获得信任后,威胁参与者向他们发送了名为“OKX Binance & Huobi VIP fee comparison.xls”的恶意 Excel 工作表。为了提高表格的可信度,表格里还包含了加密货币交易所公司VIP费用结构之间的数据比较。

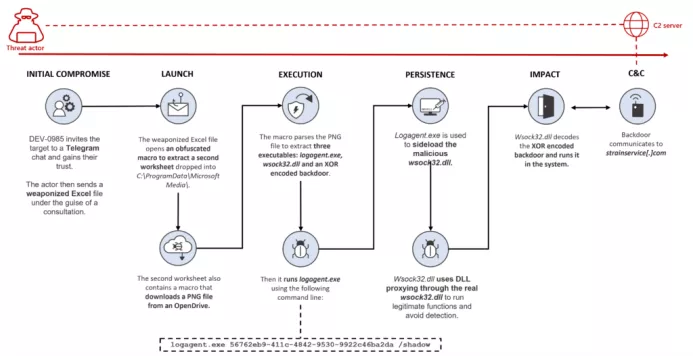

微软提供的攻击概述

这个恶意Excel文件会启动以下一系列活动:

1.Excel文件中的恶意宏滥用VBA的用户窗体来混淆代码并检索一些数据。

2.恶意宏会放置嵌入表单中的另一个Excel工作表,并以不可见模式执行它。上述Excel表格以base64编码,并以名称VSDB688.tmp放入C:\ProgramData\Microsoft Media\

3.文件VSDB688.tmp下载一个包含三个可执行文件的 PNG 文件:一个名为logagent.exe的合法 Windows 文件、一个恶意版本的 DLL wsock32.dll和一个 XOR 编码后门。

4.文件logagent.exe用于加载恶意wsock32.dll,它充当合法wsock32.dll的DLL代理。恶意DLL文件用于加载和解密XOR编码的后门,使威胁参与者可以远程访问受感染的系统。

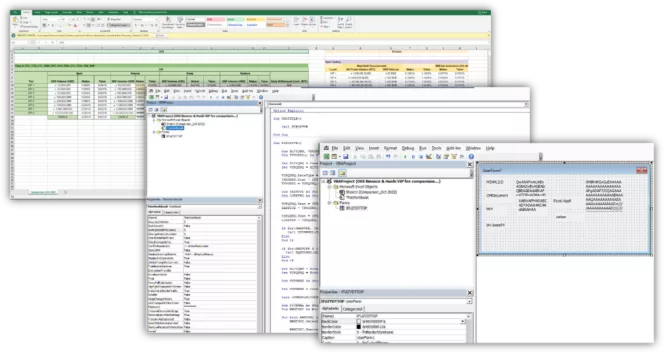

恶意的Excel工作表

一旦受害者打开文档并启用宏,文件中嵌入的第二个工作表将下载并解析PNG文件以提取恶意DLL、异或编码的后门以及用于侧载 DLL 的Windows可执行文件。

该DLL将解密并加载后门,为攻击者提供对受害者系统的远程访问权限。

微软解释说:“Excel文件的主工作表受密码保护,以诱导目标用户启用宏。”

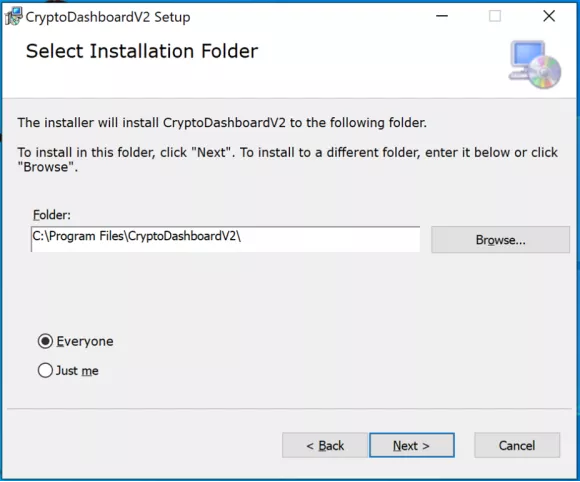

作为此次活动的一部分,DEV-0139 还提供了第二个有效负载,即 CryptoDashboardV2 应用程序的 MSI 包,这表明他们还支持使用相同技术推送自定义有效负载的其他攻击。

MSI 文件的安装细节

虽然微软没有将这次攻击归因于特定的团体,而是选择将其与 DEV-0139 威胁活动集群联系起来,但威胁情报公司 Volexity 在周末发布了自己关于这次攻击的调查结果,称此事件与与朝鲜Lazarus威胁组织有关。

据Volexity称,朝鲜黑客使用“加密货币交易费用比较电子表格”来删除Lazarus之前曾用于加密货币劫持和数字资产盗窃行动。

Volexity 还观察到 Lazarus 使用 HaasOnline 自动加密货币交易平台的网站克隆来发布木马化的 BloxHolder 应用程序,该应用程序将部署捆绑在 QTBitcoinTrader 应用程序中的 AppleJeus 恶意软件。

Lazarus组织是一个朝鲜的黑客组织,从2009年开始,已经在互联网上活跃了十多年。

它的特工以攻击全球知名目标而闻名,包括银行、媒体组织和政府机构。

来源:bleepingcomputer

编译:Bowen@iNFTnews.com

声明:web3中文编译作品,内容仅代表作者立场,且不构成投资建议,请谨慎对待,如文章/素材有侵权,请联系官方客服处理。