国家区块链漏洞库:DeFi生态安全威胁风险等级为高

来源:国

家区块链漏洞库

近期DeFi安全事件频发,国家区块链漏洞库收录的安全事件包括shroom.finance项目增发无限代币、Unicats项目授权攻击、Balancer项目攻击事件、Akropolis和OUSD分别遭遇黑客重入攻击等。 DeFi生态安全威胁风险等级为高。

一、DeFi当前整体发展情况

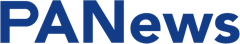

2017年12月,全球首个DeFi项目Maker正式上线。今年以来, DeFi经历了快速发展,特别是6月到11月间DeFi锁定资产价值从10亿美元增长到了180亿美元左右,上涨幅度高达1,700%。高峰时期,项目数量超500个。目前DeFi的主要产品类型有借贷市场、去中心化交易所(DEX)、衍生品、支付网络、代币化资产等。此外,根据用途及代币特性,DeFi还有基础设施、数据服务、钱包以及稳定币等品类。

图1 DeFi主要项目类型总锁定价值(TVL)占比

DeFi项目快速发展,围绕DeFi的各类安全事件也开始频繁发生。

二、DeFi安全现状

(一)DeFi在各链平台的安全状况

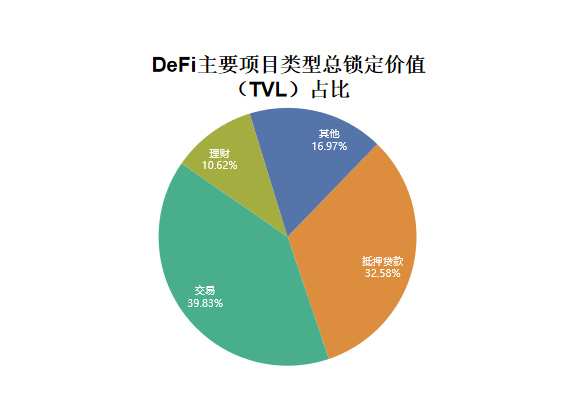

国家区块链漏洞库对今年以来的DeFi安全事件统计,82.61%安全事件发生在以太坊上。波场区块链占比6.52%,EOS区块链占比4.35%,其他区块链占比6.52%。

图2 各类区块链上的DeFi安全事件占比

(二)DeFi项目的安全问题

1、无限增发问题

无限增发是指智能合约中存在可以非法调用增发函数的漏洞,导致攻击者可以进行随意发币的操作过程。

DeFi项目方通过添加minter权限,即可进行增发代币操作。此外,也存在本该拥有铸币权限的治理合约地址,被替换成项目方所持外部地址的情况,这样使得项目方可以无限铸币。还有些项目方没写时间锁,导致增币不受时间限制,可以无限增币。例如,DeFi项目shroom.finance因为没有设置时间锁定,导致代币无限增发。

2、授权攻击问题

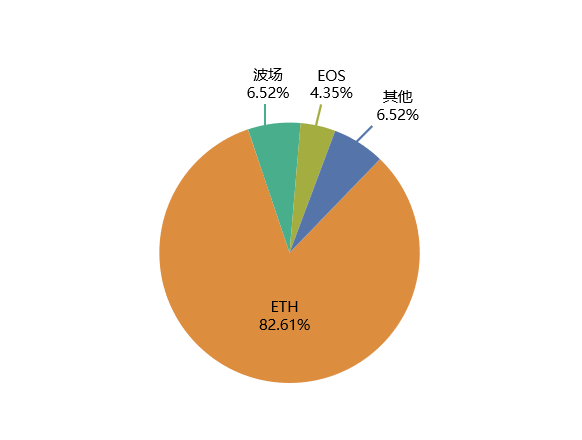

授权攻击是指攻击者利用合约逻辑漏洞获得其他用户授权过的合约权限,对用户的代币进行随意转账。

投资者参与DeFi项目时,为了方便,通常会被要求将全部代币授权给合约地址,以避免用户在之后的操作中反复授权,例如用户有1,000万某代币,但每次合约进行转账的时候用不了1,000万,这样的话,每次合约转账都需要用户签名,如果在最开始就把1,000万授权给合约地址,那就可以避免不必要的重复操作。但如有恶意者利用合约权限,调用ERC20代币中存在的transferFrom函数实施代理转账。那么用户钱包中的所有代币都能被攻击者随意操作。在诈骗项目Unicats中,项目方正是留下了这样的可以越过判断条件的权限,相当于地址白名单,使其可利用合约身份发起交易,恣意盗取用户的资产。

图3 攻击代码部分截图

从目前情况看,几乎所有的项目方在前端或者其他地方,会默认设置用户授权的额度是最大(2^256)。而有些合约(A)在调用其他合约(B)的时候,也会需要给合约(B)授权,但是他们往往使用的是使用多少授权多少的方式。因此,作为投资者,在DeFi项目的授权问题上都必须保持高度警惕,以免坠入攻击者的“陷阱”。

3、套利问题

套利是通过同时购买和出售同种虚拟数字货币资产来获得利润的方式,它利用了同一虚拟数字货币资产在不同交易所定价的不同的现象,特别是在虚拟数字货币资产发行的开始阶段,在不同交易所之间流动性变化很大,导致有很多可以利用交易所之间的价格差来套利赚取收益的机会。

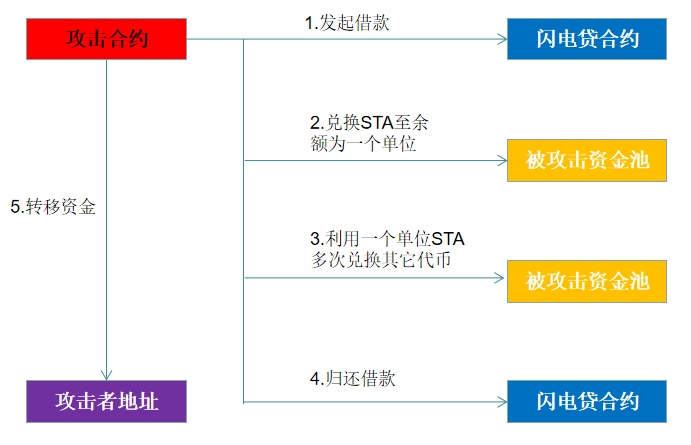

这类问题主要出现在业务复杂程度较高的DeFi项目上。例如,Balancer项目的攻击事件。攻击者通过组合利用“闪电贷”、通缩货币的特性,以及Balancer代币池的“乘积恒定”规则,使用通缩代币STA和“闪电贷”构造出只有1单位STA的特殊情况。当池中只有1单位 STA和其他代币时,仅需1 单位STA就可以兑换价值较高的其它代币。加之,STA具有通缩特性,即转账时会销毁部分代币(一般为转账代币量的1/100),但因为1单位STA是最小值,当转账1单位STA时也会销毁1单位STA,这就使得池中STA数量不变。攻击者反复进行此操作,便可掏空资金池。如下图:

图4 攻击流程

4、重入攻击

重入攻击是指合约代码在执行回调函数时被攻击者劫持,导致本该调用的回调函数被替换为恶意合约地址,使得攻击者能再次调用该函数,例如,本该进行一次转账的函数被两次调用,这就使得攻击者获得两次收益。

最近发生的DeFi 协议Akropolis遭到了黑客重入攻击事件,通过分析,本次攻击主要是由于合约未进行参数校验以及未对重入攻击进行防范所导致。

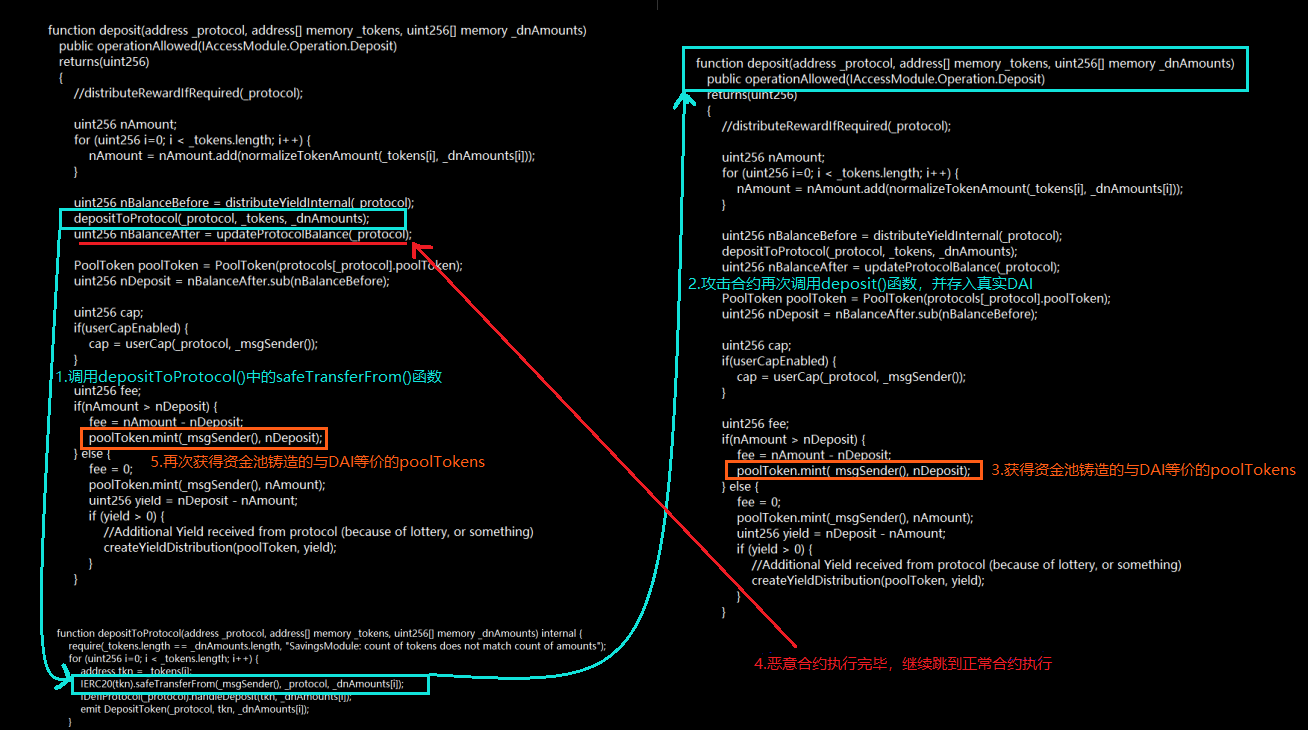

攻击者首先将自己的恶意合约地址作为参数传入函数deposit(),传入的位置为代币地址的参数位置。这样就将导致函数在执行代币的safetransferFrom()函数时,调用的是攻击者的恶意合约。攻击流程分为如下几个步骤进行:

1.deposit()函数首先执行depositToProtocol()函数,而depositToProtocol()函数里存在一个被恶意劫持的safeTransferFrom()函数,所以这一步将执行攻击合约。

2.在攻击合约中攻击者再次调用了deposit()函数,而这次传入的参数为正常代币地址,本次调用攻击者存入了真实的DAI进行正常存币操作。

3.代码中可以看到,mint函数之前进行了一个余额相差计算,铸币即是根据这个差值来计算的,而本次存入真实DAI使得余额增加,所以本次攻击者将会获得与存入DAI等价的poolTokens。

4.恶意合约执行完毕后,正常合约将继续执行depositToProtocol()函数之后的代码。

5.由于之前攻击者确实存入了DAI,所以本次攻击者将会再次获得与存入DAI等价的poolTokens,实现了资产翻倍。

攻击者正是使用了这一系列方法,对合约发起了多次攻击,最终获利200多万的DAI。

图5 攻击流程

再比如,最近发生的OUSD遭重入攻击事件,攻击者利用重入攻击与弹性供应调整来达到攻击目的。

本次攻击,攻击者通过dYdX闪电贷贷出7万枚ETH,并将ETH兑换成了相应的USDT和DAI。

1.攻击者先向Vault中转入750万的USDT,从而使自己在Vault中的价值占比达到50%以上。

2.调用合约中的mintMultiple()函数进行铸币,并将2,050万枚DAI与恶意合约假冒的另一种代币作为参数传入,函数正常接收到2,050万枚DAI,在接收另一种代币时其实调用的是攻击者的恶意合约,攻击者在攻击合约中再次存入2,000枚USDT进行铸币,其目的是为了触发rebase()调用。

3.因为正常合约是转账之后,会进行资产结算,更新资产总价值,然后通过rebase()进行分配,但此时合约被劫持,合约还未将这2,050万的DAI算入Vault资产总价值,所以在进行rebase()的时候,会将这2,050万枚DAI全部当作收益进行分配。

4.由于攻击者在Vault中的价值占比超过50%,所以攻击者会在没有任何付出的情况下分配到超1,025万的DAI,之后合约正常执行,攻击者获得由oUSD.mint铸的OUSD代币,其价值与存入DAI相等。

最终,攻击者所有的收获加起来价值大约为3,327万枚OUSD。最后,攻击者赎回之前存入的代币,并将获得的代币归还闪电贷。

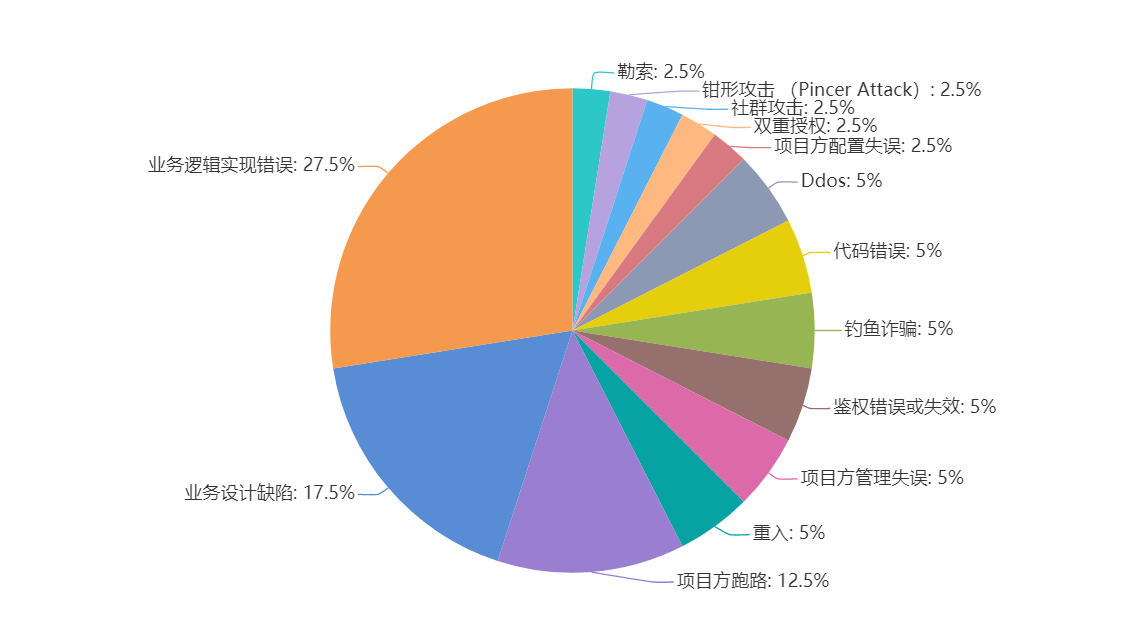

(三)导致DeFi安全事件的原因

国家区块链漏洞库对DeFi安全事件的主要原因进行分析,具体包括业务逻辑实现漏洞、业务设计缺陷以及项目方跑路、重入攻击、钓鱼诈骗等,详细原因分类如下图所示。

图6 导致DeFi安全事件的原因

除此而外,导致DeFi安全事件频发的另一个原因是,大量“仿盘”项目如雨后春笋般在市场中迅速兴起。这些项目普遍存在技术底层薄弱,业务设计不合理等问题,有的更是疑似诈骗的项目。接下来,我们对其中存在的典型问题分析如下:

1、业务逻辑实现错误

所谓业务逻辑实现错误,是指在写程序实现需求的时候,因为错误的代码编写方法导致漏洞存在。在CherryFi项目USDT锁死事件中,其转账逻辑调用了safeTransfer函数进行具体转账操作。但是,USDT的转账逻辑并没有返回值,这就导致safeTransfer调用永远无法成功,导致资金锁死,用户因此无法进行USDT转入和转出。据了解,CherryFi代码未经审计。

2、业务设计缺陷

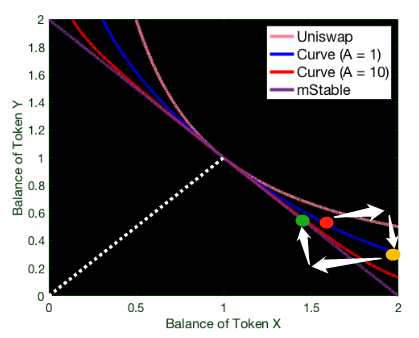

业务设计缺陷,是指在业务设计的过程中考虑不够完善与严谨,而并非是因为代码编写问题导致的业务缺陷。在DeFi项目中,此类问题主要体现在交易对相关逻辑或弹性供应机制中,且极易引发恶意套利问题。在Curve项目中,其变量A在进行变化前后的兑换比例如不一致,就会出现套利机会。

图7 代币联合曲线

如上图所示,Curve代币池中不同代币余额都要满足该曲线。为进一步说明这个套利空间的形成过程,可假设Token X为USDT,Token Y为另一种代币。用户在A=1时(蓝色曲线)将持有的USDT和Token Y全部兑换成Token Y,假设兑换前池子中共150 USDT,50 Token Y,如图红点,该点处于蓝色曲线上,同时保持150与50(1.5:0.5)的比例,用户持有50 USDT。根据此时的曲线,用户如果使用50 USDT兑换Token Y,则池子里将会有200USDT,为了保证比例处于蓝色曲线,则红点将会移动到黄点,对应比列为200:30(2:0.3),所以50USDT可兑换20Token Y。

假设,A=10时(红色曲线),当前池中余额为200USDT和30Token Y。此时使用持有的20Token Y兑换USDT,这时池中有50Token Y,为了满足红色曲线的比列,则黄点会移动到绿点,则池中余额应为140USDT和50Token Y,即使用20Token Y可兑换到60USDT,这样就获得了10个USDT的利润。这就是A在变化前后,形成的套利的空间。

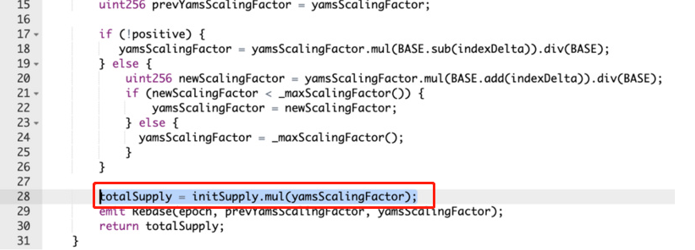

3、代码错误

代码错误通常发生在编写代码时,因为程序员疏忽大意,导致代码书写错误。该问题可能对项目带来毁灭性打击,例如YAM项目因出现代码书写错误,在弹性供应计算过程中忘记除以精度,如下图所示,导致合约保留过多代币。而治理需要投票,发起一个提案需要提案发起者抵押总代币的1%才能够提案成功,如果总代币数量太多了,那提案所需抵押的代币量就比较巨大,从而导致没有人能承担得起提案所需代币。最终,项目方不得不因此宣布项目终止。

图8 部分错误代码截图

最后,随着DeFi行业的快速发展,越来越多的组合性创新被应用到DeFi项目中,但是人们在进行安全检测或者安全审计的过程中,往往很难发现组合后的风险。比如,Lendf.me攻击,项目的业务逻辑、ERC777本身都没有问题,但是组合起来之后存在重入漏洞。组合性风险的难题仍待区块链安全行业的各个厂商去联手解决。

三、结语

当前DeFi项目仍处于发展初期,各个项目方水平参差不齐,技术条件差异较大。部分DeFi项目,一是未经过专业的代码安全审计;二是忽视区块链技术特性,只基于传统金融类中心化系统经验进行建设;三是部分区块链应用没有进行真实性核查,存在被不法分子利用数字资产投资、理财等噱头进行诈骗的风险。部分项目方还存在将地址上的数字资产进行大量转移的行为,亟需相关方关注。

综上,DeFi生态安全威胁风险等级为高。

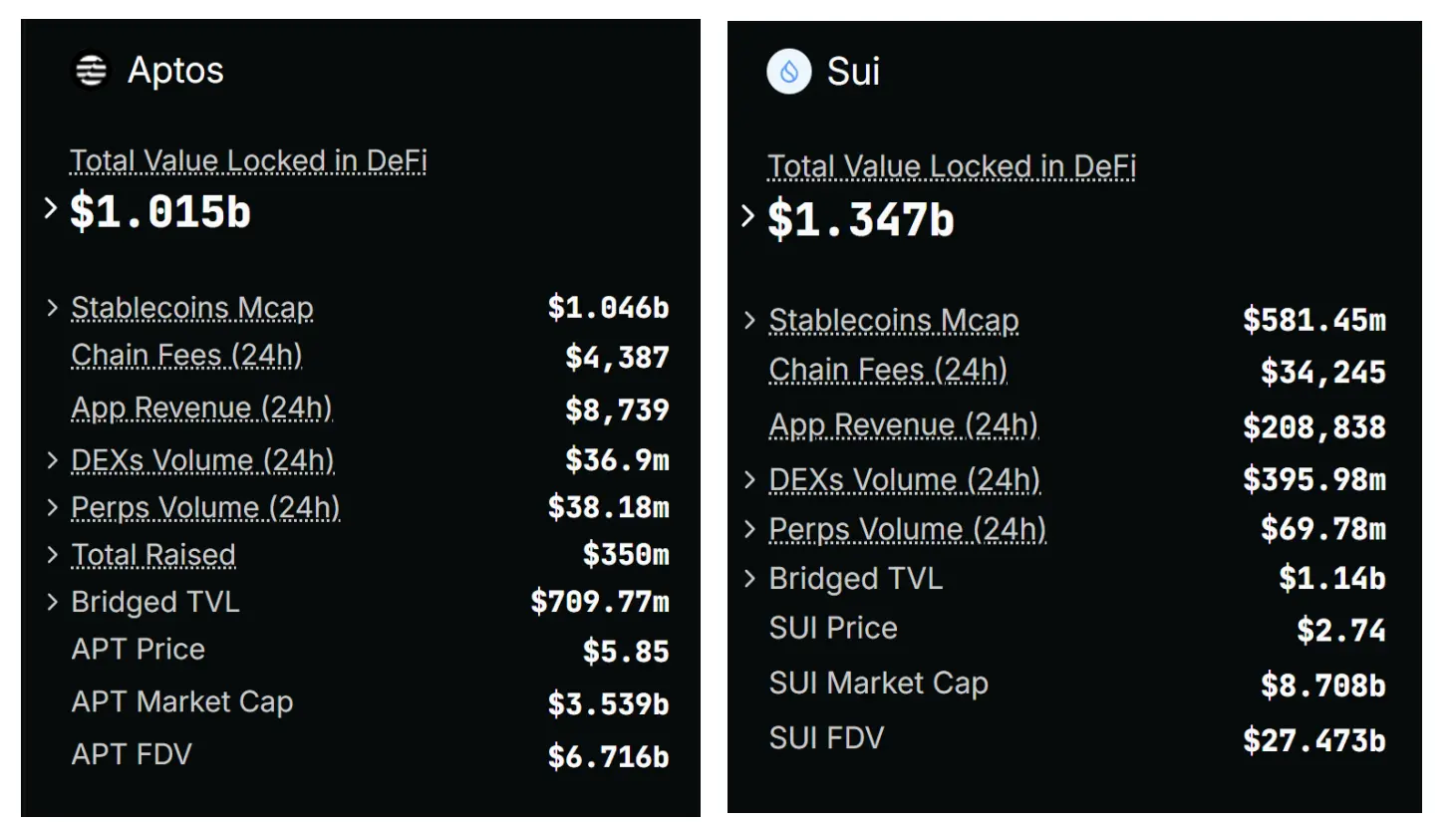

揭秘Aptos背后的生态迷局:光环褪去,生态增长失速

作者:Fairy,ChainCatcher编辑:TB,ChainCatcher“链很快,心很痛,钱很少。”这句戏谑的调侃,道尽了许多 Aptos 早期支持者的无奈。当 Sui 乘风而起时,另一颗...

加密投资狂潮:韩国为何成全球最热市场之一?

作者:Zen,PANews放眼全球加密货币市场,论疯狂程度,恐怕鲜有市场能与韩国投资者相提并论。他们屡次推高本土交易所的币价,甚至催生出“泡菜溢价”这一独特现象——同样的比特币,在韩国却往往比全球...

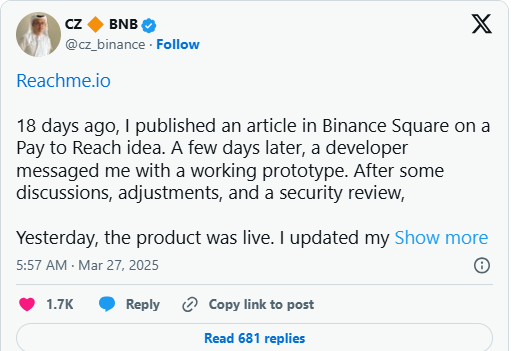

CZ“付费联系”引发热议:加密大佬的时间值多少钱?

币安创始人CZ在ReachMe上收取125美元BNB作为消息费“我会调整价格,尽量控制在每天大约10条消息的最佳水平。”CZ表示,此前他因被大量消息轰炸而提高了收费。币安创始人兼前CEO赵长鹏(C...